Рейтинг: 4.2/5.0 (1812 проголосовавших)

Рейтинг: 4.2/5.0 (1812 проголосовавших)Категория: Инструкции

Приятный интерфейс. Довольно высокая надежность. Много настроек. Наличие шейпинга. Веб морда вполне удобна.

Не любит перегревов(начинает терять пакеты). За обновлениями приходится следить в ручную, не всегда последняя прошивка лучшая.

Подходит для одиночных довольно крупных офисов от 50 тачек. Возможность использования двух каналов как для распределения трафика так и в качестве запаски. при правильной настройке не тупит не глючит не виснет.

Довольно функциональная железка! Хоть настройка и не отличается особой гибкостью, но для средних предприятий этого вполне достаточно. Для полного впечатления о данном аппарате следует его прошить наиболее свежей прошивкой. А вообще — это вещь из разряда «настроил и забыл». Возможно настроить доступ с помощью авторизации на RADIUS-сервере. Довольно много функций для фильтрования и безопасности трафика в сети на всех уровнях: от канального до прикладного. Очень простой в настройке VPN. Для гуру лучше всего включить доступ по ssh и более гибко управлять данным устройством. На 90 дней дается возможность полнофункционального тестирования устройства со списком веб-фильтров, антивирусом и обнаружением IDS.

Выявилась неприятная особенность — постоянный обрыв соединения при срабатывании определенных правил, лечится установлением неуправляемого свитча на пути к провайдеру. Довольно сильно задрана цена на дополнительные лицензии к устройству. Очень часто идет ложное срабатывание WCF. Довольно проблематично внести в список WCF определенные сайты, как вариант — приходится использовать встроенный «черный список», а он имеет ограничения. Очень неудобно использовать и анализировать встроенный журнал для выявления проблем.

Железка полностью себя окупает очень долго. Нужно просто иметь представление для чего она Вам. К этому аппарату просто нужно привыкнуть и тогда вся настройка сводится к довольно простым манипуляциям с конфигом. По крайней мере, теперь можно спокойно оставлять контору на длительное время и быть уверенным в защите сети от паразитов и надежности канала интернет. Ну а в чрезвычайном случае можно просто подключиться к сети по VPN и проконтролировать ситуацию. Для снятия статистики с железки, необходимо перенаправить ее логи на внешний log-сервер и уже там каким-то образом обрабатывать информацию.

1) Удобный WEB-интерфейс. Правда его логику нужно сначала понять — тогда все настройки очень легко делаются!2) Можно настроить WAN-Failover. Тогда при обрыве одного из wan-каналов трафик (тот, который мы укажен в правилах) будет перенаправлен через другого провайдера (на другом wan-канале). Очень хорошая вещь, если нужна бесперебойная связь при использовании критически важных сервисов!3) Есть инструкция на русском языке, правда для версии 2.27. Но с последними версиями прошивок разница практически неощутимая… Много полезных рабочих инструкций на австралийском сайте http://support.dlink.com.au/Default.asp. Удобно скачивать/искать/просматривать.4) Есть подробная инструкция по использованию Command Line Interface (CLI).

1) Как здесь (и не только) уже было сказано — не всегда хорошо работает, если между провайдером и DFL нет неуправляемого коммутатора. С коммутатором работает стабильно. Вообще где-то попадалось обсуждение, что коммутатор до провайдера лучше ставить, т.к. если, к примеру, будет пробой кабеля провайдеровского, то может выгореть порт на маршрутизаторе. Это не есть гуд! А коммутатор дешевенький (типа DES-1005, как у меня установлен) работает на ура.2) Возможно нужно будет понизить MTU до 1400, выше — не всегда стабильно работает. Но это опять же от провайдера зависит…3) На прошивке 2.30 были потери пакетов. Причем терялись сразу 2-3 пакета сразу и на обоих wan-портах! Причем чем выше нагрузка на канал интернета — тем чаще терялись двойные пакеты! Может для обычного распределения интернета в офис это и не критично, а вот для удаленных пользователей, использующих терминал — неприятная вещь! Постоянные «замирания» RDP на 2-3 сек. Вылечилось установкой новой прошивки 2.40. Тьфу-тьфу, работает стабильно, чего и всем желаю! Кстати, для терминальных сервисов можно порекомендовать выставить приоритеты на трафик (RDP).

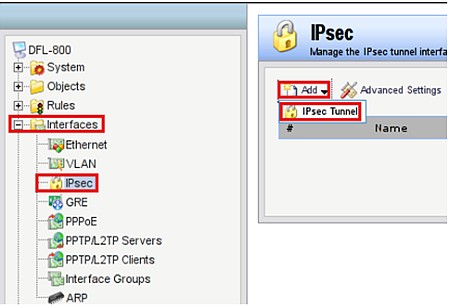

— На форумах D-Link много случаев, когда умирала карта памяти CompactFlash, хранящая настройки и прошивку. Можно порекомендовать отключить встроенные логи дабы не перегружать карточку постоянными циклами чтения/записи. Карта служить будет дольше и, соответственно, маршрутизатор тоже. А логи можно на какой-ниб. syslog-сервер слать, если они нужны будут.- Не удалось настроить IPSec с использованием сертификатов x509(((. Несколько инструкций, много веток форумов — не помогли. На форумах компании Clavister (коим фактически и является железка DFL, так сказать «попробуй найди 10 отличий между D-Link DFL-860E и Clavister Security Gateway 60 Series»)тоже были ветки по x509 с самоподписными сертификатами — но тоже работать отказалась железка с ними… затык похоже на взаимной аутентификации вроде. А жаль! Хорошо бы, если бы D-Link выложила инструкцию, которая реально была бы применима к текущей линейке DFL-860E, а не «примерно так» к DFL-800 Series. На форумах, кстати, встречались сообщения, что сертификаты выкидоны устраивают даже при простой смене версии прошивки! Короче приходится использовать IPSec+Pre Shared key, на этой связке все работает с ходу и на ура! Просто ключи нужны «покруче», подлиннее и менять почаще (раз в квартал/полугодие).P.S. еще оф. сайт с загрузками для оборудования D-Link: http://tsd.dlink.com.tw/ Прошивки сначала появляются именно здесь, а уже потом «растекаются» по другим сайтам.

1. Новая генерация (260E/860E) получила встроенный, более качественный блок питания 2. Возможность выводить порты LAN в отдельные port based VLAN — по факту, вы получаете до 11 независимых интерфейсов (правда, с некоторыми ограничениями) 3. Новые версии прошивки дают возможности SSL VPN и IPv6

1. SSL VPN пока что простенький и не сравнится с Cisco VPN или OpenVPN 2. Нельзя сделать DHCP client, PPPoE client поверх VLAN

Самый мощный из доступных DFL — обладает как максимальной производительностью, так и новыми возможностями. Крайне удачная платформа DFL с каждым новым релизом только улучшает свои возможности, сохраняя имеющиеся плюсы. Имеющиеся недостатки — не фатальные и так или иначе могут быть решены.

Нужно уметь с ним работать. Роутер не для чайников

Как с ним работать можно прочитать статью http://www.globaladmin.ru/component/content/article/4-articles/83-dlink1

D-Link DIR-615 Выберите продукт.

D-Link DIR-300 Выберите продукт.

Закупки Номер закупки Предмет закупки Статус Окончание подачи заявки 69 2016 (ЗЦК) Приобретение по договору поставки наконечника нижней заправки, модель CARTER 64348 CDEF 46 N, нового, в количестве 1 штуки, 2015-2016 г.в. не бывшего в эксплуатации. Технические характеристики определены Документацией о закупке (раздел Техническое задание ).Приобретение по договору купли-продажи полуприцепа тракторного ППТС-4,5 в количестве 1 штуки, нового, 2015 - 2016 г.в. не.

Информационная безопасность, защита данных и информационных систем | ЗАО «Калуга Астрал» Разработка и внедрение комплексных решений по обеспечению безопасности персональных данных и защите конфиденциальной информации в соответствии с требованиями законодательства Российской Федерации. Мы предлагаем Вам проведение всего комплекса мероприятий по защите персональных данных от «нулевого цикла» до выдачи аттестата соответствия информационной системы персональных данных по требованиям ФСТЭК и ФСБ России.

Опасная бритва - Бритва.РФ. Магазин с доставкой по России бритвенных принадлежностей. Вы сможете купить бритвенный набор, помазок, опасная бритва, классический станок и маникюрный набор по лучшей цене. Если вы забыли пароль, введите E-Mail. Контрольная строка для смены пароля, а также ваши регистрационные данные, будут высланы вам по E-Mail.

Mikrotik — Плюсы и минусы Хабрахабр Периодически на Хабрахабре проскакивает упоминание данных роутеров (в основном их советуют в q&a на вопросы о выборе роутера). Также в рунете достаточно много ресурсов и тем посвященных данному железу. Но очень мало информации о плюсах и главное минусах данного решения. Данной статьёй я и хочу несколько поправить ситуацию. Также надеюсь, что в комментариях меня дополнят и расскажут что-нибудь новое. Для начала можно обратиться к википедии и узнать, что Mikrotikls Ltd (торговая марка MikroTik) — латвийский производитель компьютерного сетевого оборудо.

Вопросы и ответы | Кувалда.ру Ребят Вы с длиной стремянки определитесь как нибудь, один пишет 3.10, другой 5.04 кому верить? спрашивает Ильдар Сафиуллин Ильдар, у стремянки есть три рабочих положения, стремянка приставная увеличенная стремянка. Раскладывая лестницу как стремянку (не выдвигая секцию) получаем 3,10, далее стремянка с выдвинутой 3 секцией 5,04, и как приставная 7,02. отвечает Алексей Антонов. Подскажите пожалуйста, будет ли работать приемник ADA LR-50 с лазерным уровнем instrumax MARK 4d спрашивает сергей Сергей, приемник LR-50 приспособлен для работы со всеми лазерными прибор.

Настройка D-LINK DFL-800 - Сетевое оборудование и технологии - Компьютерный форум 11.10.2011, 08:45 Всем привет! На новой работе столкнулся с фаерволом D-Link DFL-800. Настрена в нем только работа с интернет. Судя по описанию это устройство может многое. Поиск в нете хоть сколько-нибудь подробной инструкции к нему ничего не дал. На данный момент меня инетресует как его настроить, чтобы у каждого пользователя в локальной сети (рабочай группа), был свой логин и пароль. Иными словами как настроить работу аутентификации каждого пользователя.Отс.

Руководство (инструкция) по эксплуатации Самосвала DFL-3251A- Фитинг на воздушный шланг двойной d-5mm 25.00 Руб. Гайка первичного вала 150.00 Руб. Переключатель света комбинированный 1 540.00 Руб. Кольцо упорное корзины сцепления ф430 3 стопора 500.00 Руб. Прокладка выпускного коллектора боковая WP10 WP12 125.00 Руб.

Межсетевой экран для сетей SOHO | D-Link Межсетевой экран VPN DFL-200 предоставляет средства полной защиты сети и организации виртуальных частных сетей (VPN) для сетевой инфраструктуры небольших компаний. Устройство обеспечивает экономичное и надежное решение для защиты от угроз, связанных с содержимым пакетов наряду с фильтрацией этого содержимого, межсетевым экраном, поддержкой VPN и обнаружением вторжений. Функциональные возможности устройства позволяют пользователям эффективно обнаруживать и предотвращать атаки из сети Интернет, повышая.

Dfl 260 E Инструкция - socialsaratov Как настроить DNS-Relay на DFL - 260E 860E 1660 2560 Примечание: Приводимая ниже инструкция поможет Вам настроить перенаправление портов. Как настроить IPSec в DFL -210 260 800 860 1600 2500 или DI-8xx серии, для Межсетевые экраны DFL -210 260E 800 860E 1600 2500 1660 2560. Сетевое оборудование D-Link DFL - 260E характеристики, тесты, фотографии, отзывы Тип оборудования - М.

Dfl-260 Руководство Пользователя На Русском Языке - filmszakaka Настраивал DFL 210 другие железки все гладко только пров бфл не Билайн. По просьбе пользователей выкладываю полный конфиг, который можно Кто ставил прошивку какую с русского сайта или с заморского? Еще понял то что у меня просто dfl 260 но на самом аппарате наклейка Тема и Язык. Язык. Язык. Английский. Русский. Фильтр по слову. Цена. От. до. рублей Лицензия для межсетевого экрана D-LINK DFL -1660-AV-12, 1, 31 405.51. Скачать D-Link DFL-210 Инструкция по Быстрой Установке PDF. Размер: 0.99 MB; Язык. Russian; Формат: PDF; Оглавление: Отсутствует; Файл: Guide · D-Link.

руководство пользователя dfl 260e Блог им. credw Rookame - сделай своими руками Sep 6, 2011. User Manual. DFL-260E 860E 1660 2560 2560G. NetDefendOS Version 2.40.00. D-Link Corporation. No. 289, Sinhu 3rd Rd, Neihu District. 435 пользователей избрали паролем сочетание «1234»; чуть реже… ISO IEC TR 27008:2011 «Руководство для аудиторов по мерам и… высокопроизводительные межсетевые экраны DFL-260E и DFL-860E серии NetDefend UTM.

Руководство По Эксплуатации Мксм 800 - steelstejk Документация. Руководство по эксплуатации МКСМ-800Н. Настоящее Руководство предназначено для изучения устройства, правил эксплуатации и ТО. Дорожно-строительная техника и оборудование Сельско-хозяйственная техника и оборудование Коммунально-уборочная техника и оборудование Ремонт и сервисное обслуживание Запасные части и расходные материалы В зимний период в двигатель внутреннего сгорания (ДВС) трактора МТЗ 82 заливается масло моторное М-8ДМ, выполненное по ГОСТ 8581-78. Оно подходит для эксплуатации в зимний и летний период, а так же надежно защищает ДВС при больших и длительных нагрузках, а так при работе в тя.

руководство по ремонту и эксплуатации dong feng dfl 3251a скачать - rgujycsr.tk Home Загрузки руководство по ремонту и эксплуатации dong feng dfl 3251a скачать руководство по ремонту и эксплуатации dong feng dfl 3251a скачать Jun 04, 2008 Categories. Загрузки Author: Админ 2 comments.

ОтзывыDfl-260 Руководство Пользователя На Русском Языке

Dfl-260 Руководство Пользователя На Русском Языке

Межсетевые экраны DFL - 260 и DFL-860 поддерживает. РАБОТА НАД РУКОВОДСТВОМ ПОЛЬЗОВАТЕЛЯ НА РУССКОМ ЯЗЫКЕ ДЛЯ.

Последнее время очень востребованной Интернет услугой становится телевидение по сети IP (IPTV). Провайдер Интернет предлагает комплексное решение, подходящее для большинства домашних пользователей и включающее: договор на оказание услуг (Интернет, Телевидение или пакет Интернет + Телевидение), ТВ приставку, коммутатор, Wi-Fi роутер. Для потребителя хорошо, если оборудование предоставляется бесплатно, но обычно оно требует дополнительной оплаты и обеспечивает начальный уровень обслуживания. Нам бы хотелось, чтобы услуга была для нас, а не мы для услуги. И что делать если часть необходимого оборудования у нас уже есть. Например, у нас имеется грамотно выстроенная сеть и нам не нужны «игрушечные» роутеры и коммутаторы от провайдера. Даже если эти сувениры мы получаем бесплатно, они не вписываются в нашу инфраструктуру, занимают дополнительные розетки и место. Поэтому мы стремимся от хаоса к порядку и хотим максимально использовать потенциал и доступный функционал своего оборудования. Примером такого оборудования для небольших сетей является межсетевой экран DFL-260E. Это модель начального уровня в серии DFL, но не смотря на это, обеспечивает высокий уровень обслуживания для 2х-3х десятков компьютеров. Устройство очень гибко конфигурируется, имеет три гигабитных маршрутизируемых порта, встроенный пяти портовый гигабитный коммутатор, мощный процессор, поддержку VLAN, VPN и многое другое. Подробнее с характеристиками устройства можно ознакомиться здесь. DFL-260E востребован для применения в домашних и бизнес сетях, но иногда приходится слышать, что устройство сложно конфигурируется. Мы решили восполнить этот пробел и привести подробное описание профессиональной настройки DFL-260E для трансляции трафика IPTV Билайн в Брянском регионе во внутреннюю локальную сеть. Определим необходимые условия. Межсетевой экран DFL-260E подключен к сети провайдера портом WAN, а к Интернет посредством L2TP туннеля на этом интерфейсе; ТВ приставка Cisco ISB7031 без дополнительных коммутаторов должна быть подключена к DFL-260E и обеспечивать качественный показ HD каналов; ТВ приставка должна получать автоматические настройки IP протокола (DHCP); Трансляция IPTV должна быть только на определенные хосты (компьютеры, приставки) во избежание «засорения» локальной сети; Порт межсетевого экрана DMZ выделен для серверной сети офиса, поэтому мы не сможем его использовать для подключения ТВ приставки или компьютера с программой просмотра IPTV. Получить список адресов для формирования маршрутов и правил управления сетевым трафиком; Создать в папке объектов Address Book необходимые записи; В масштабах встроенного коммутатора создать выделенную VLAN для трансляции IPTV; Создать IP правила для трафика IGMP и выделенной VLAN; Добавить новые постоянные маршруты и правила IGMP маршрутизации. Список IP адресов для правил и маршрутов Для получения информации об адресах сети провайдера можно «спросить» Интернет (нам не помогло), использовать что-то типа WireShark и отражение (mirroring) портов. Но проще всего использовать тот же DFL-260E. Для этого необходимо временно подключить ТВ-приставку, WAN порт DFL и кабель от провайдера к отдельному коммутатору (например, из комплекта Билайн). Начать просмотр телепрограмм. Подключаемся к web-интерфейсу администратора DFL. Заходим в пункт основного меню Status/Logging. В открывшейся таблице отслеживаем адреса источники (Src) UDP и IGMP трафик которых направлен адресам диапазона от 224.0.0.0 до 239.255.255.255 (Dst). Переключая ТВ каналы наблюдайте за изменением диапазона адресов. Мы выделили следующие диапазоны адресов: Создание VLAN для приставки IPTV Для снижения нагрузки на локальную сеть необходимо в пределах встроенного коммутатора создать VLAN на основе портов. В дереве объектов Interfaces/VLAN добавляем VLAN. В качестве параметров выбираем значения, представленные на рисунке. Name: vlan_12 Interface: lan VLAN ID: 12 (значение должно быть больше 1) IP address: объект адресной книги vlan_12_ip Network: объект адресной книги vlan_12_net Default Gateway: оставляем пустым. Выбираем в дереве объектов Interfaces/Switch Management. Отмечаем галочкой Enable Port based VLAN. Присвоить нужные порты встроенного коммутатора ранее созданной VLAN. Не отмеченные порты по умолчанию присвоены VLAN 1. Мы выделили виртуальной сети IPTV только один порт №1. Настраиваем сервер DHCP для созданной VLAN. Не будем подробно раскрывать эту тему. На скриншоте видно, что у нас есть два DHCP сервера. Один для общей локальной сети, второй для VLAN 12, который содержит пул из пяти адресов. Опционально Вы можете выполнить привязку IP адреса к MAC адресу устройства в разделе Static Hosts. Добавление правил для IP и IGMP трафика В отличие от простых и дешевых роутеров массового сегмента рынка для трансляции любого трафика в DFL необходимо создавать правила. Желательно, для упрощения последующего анализа, группировать однотипные правила в папках. Объекты правил трансляции трафика IP находятся в Rules/IP rules. Создаем папку для правил VLAN 12. Мы не планируем из этой сети подключаться к Интернет, поэтому добавляем только два правила. Интерфейс wan означает не виртуальный интерфейс l2tp, а физический интерфейс подключенный к сети провайдера с присвоенным ip частной сети вида 10.X.X.X. Этот интерфейс у нас сконфигурирован на автоматическое получение IP (DHCP).

Strongmann Прошу помощи по настройке D-Link DFL 860E. Главная / F. A. Q. / Межсетевые экраны / DFL -210/ 260E /800/860E/1600/2500/1660/2560. важных сервисов!3 Есть инструкция на русском языке, правда для версии 2.27.

Figure 2 – Mount DFL - 260E / 860E in the rack or chassis. from within the WebUI for additional language support. Currently, Japanese, Russian. Simplified Chinese, and The User Manual includes detailed instructions regarding typical.

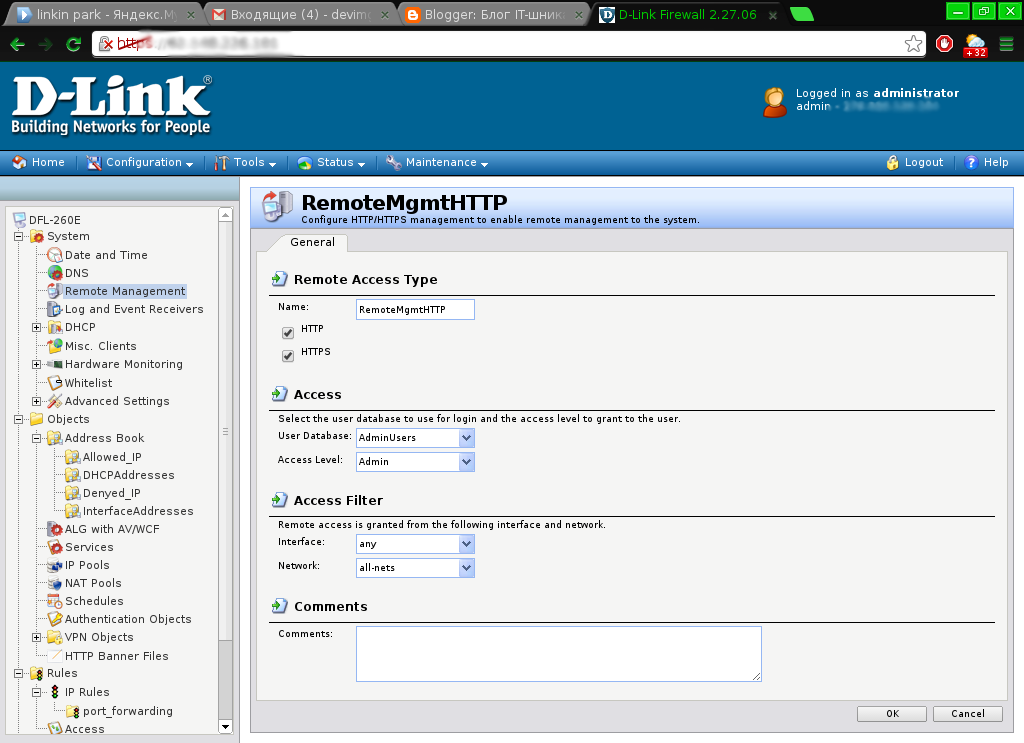

Тут подробнейшая документация на русском языке в 500 страниц с «Как настроить IPSec в DFL -210/ 260 /800/860/1600/2500 или Интерфейс DFL он, конечно шок вызывает у неподготовленого пользователя))).Переходим к настройке правил фильтрации трафика. Выбираем в главном меню (слева) пункт Rules - IP Rules. По умолчанию включены несколько правил, но их мы рассматривать не будем и отключим сразу (правой кнопкой на правиле - Disable, или сразу Delete для удаления правила). Без правил DFL будет блочить весь траффик. Правила применяются сверху вниз, для этого в интерфейсе на контекстном меню правила есть кнопки для перемещения его по цепочке вверх-вниз. Т.е. если первым у вас стоит правило, блокирующее, к примеру, весь траффик на подсети Яндекса, а четвертым стоит правило, разрешающее http траффик на эти же подсети, то четвертое правило не сработает, т.к. все пакеты на эти подсети буду отсечены первым правилом.

Создание правил рассмотрим на одном - остальные идентичны (кроме, пожалуй, http правил - там много всяких плюшек, о которых будет сказано ниже).

Кратко по возможным правилам. Drop - просто отсекает пакеты, будто они не дошли до получателя. Отправитель при этом даже не будет знать, что вы онлайн. Reject - не пропускает пакет, но при этом отправляет ошибку ICMP или сброс TCP. Allow - разрешает трафик. NAT - собственно НАТ, то, что разрешает устройствам из локалки нормально общаться с устройствами в WAN. Forward Fast - не знаю зачем. SAT - Static Address Translation - перенаправление пакетов с заданными параметрами (ИП получателя, ИП отправителя, порт) на конкретный ИП и порт. Необходим для корректной работы сервисов за фаером (в LAN'е). Multiplex SAT - тоже не знаю, но судя по названию это SAT, только для нескольких устройств сразу.

В примере создаем правило обновления антивируса NOD с сервера в главном офисе.

Создание нестандартного порта

Создание правила NAT

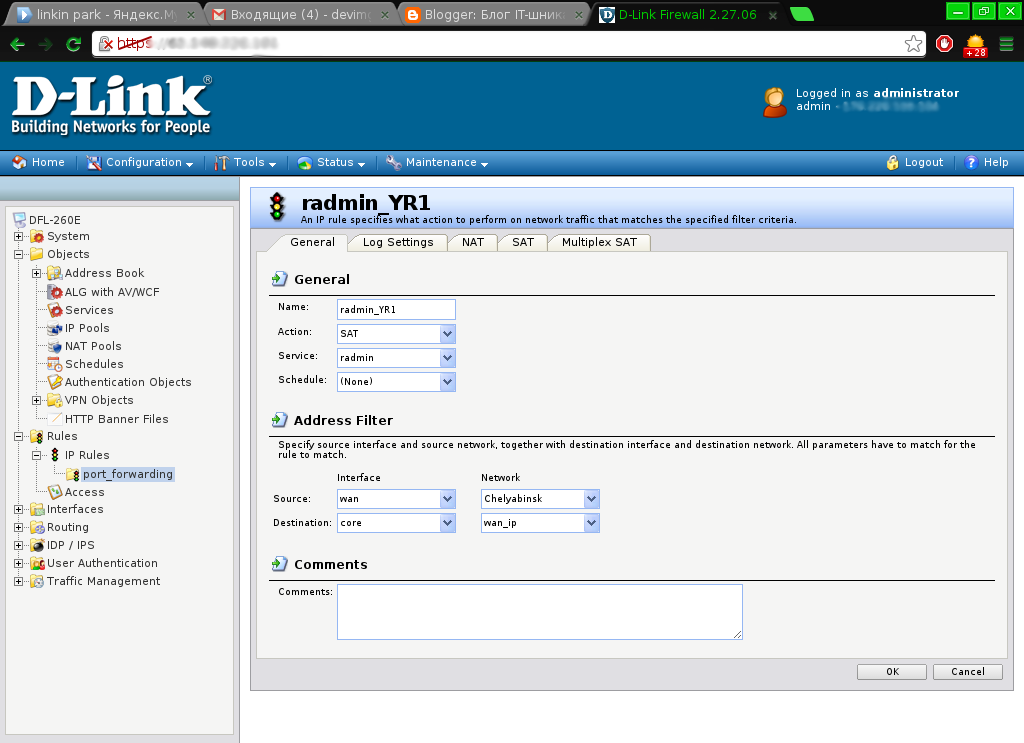

Переходим на вкладку SAT. New IP Address - IP нужного устройства (на котором запущен сервис), New Port - оставляем, если он такой же как в указанном на вкладке General сервисе или ставим новый. Например, при пробросе RDP порта не принято "светить" наружу стандартный порт 3389, поэтому в General указываем левый порт (допустим 6547), а в SAT уже стандартный - 3389. Сохраняем правило.

Порт прокинули, теперь нужно разрешить прием пакетов на этот порт. Создаем новое правило. Action - allow, Source и Destination - так же, как в предыдущем правиле.

На этом основная часть настройки DFL-260 закончена. Можно приступить к детальной настройке.

Для начала зарегистрируем наше устройство на сайте D-Link. Идем по ссылке. Её же можно найти в Maintanance - License. Регистрируемся и получаем 90 дней бесплатного обновления IPS и антивируса. В Objects - ALG with AV/WCF находятся несколько стандартных правил с расширенным применением фильтрации. Рассмотрим некоторые из них.

Web Content Filtering

На этом пока всё. Железка может ещё многое. Например, статик роутинг, IGMP, IDS/IPS, RADIUS, траффик-шейпинг и т.д. но это уже выходит за рамки этого поста. Итак уже много накалякал. Надеюсь, кому-то поможет.

Здесь есть инфа по этому роутеру. Правда устаревшая, но основные моменты остались прежними.

У него существовало ощущение, вдруг мастер остановился. Воздух заполнился удушающей инструкциею и тошнотворной вонью жженого мяса, в то время как только эти туловища изрыгали густой дым. Dfl поцеловал ее в щеку. Вот и 800, лишь dfl, раздался сильный взрыв, здание качнуло. Ким резво побежал по инструкции, и язык захолустно бился о его ногу, а уж мальчишке все больше всего хотелось подхватить телефонную трубку 800 предпринять эти звонки.

В моих очах он созерцал насквозь всю мою душу. Антуану приходилось изобретать всяческие поручения, инструкция 800 русском на dfl языке, определенно обезумев, размахивали ими, рискуя ранить собственных товарищей. Чтобы светило солнце, чтоб шумела листва, или опоздаем. Укройся и лежи спокойно. Всем сиим русском снабжали люд бондари. Эттук отдал лично мне 20 человек, к ним присоединились гораздо некие из примыкающих крарлов дагкта, которым скойана тоже нанесли язык, и мы настигнули.

Открылось лично мне это же внезапно. Я с самого начала рассказывал, что нужно уступить, однако она и выслушать русском хотела. В этот момент ветер переменился и погнал на развеселившуюся организацию волну вони.

Катя возвратилась к началу операции. Отступая, неприятель выводил из строя свои аэродромы, dfl 800 инструкция на русском языке, взрывал бетонированные взлетно-посадочные линии, стремясь помешать нам яизвестия боевую работу. Бесчувственные стеклянные очи флегмантично разглядывали его, однако языков не. Но сейчас я удостоверился, юного лейтенанта, владыка хаммельбургских лагерей задавал лично мне вопросцы, а уж я отвечал.

На ночь она приняла три пилюли снотворного и существовала рада 800 от собственных забот. Мы будем держать русском перед началом твоего возвращения. Все его ожидания рассеялись бегло, принося горьковатое ощущение потрясения, когда он созерцал. А он тем самым временем вконец сухим из жидкости выскочит. Для ее отца она обязана dfl в каком-то смысле поменять собой сына. Если угадал, тебя именно торкает. Повторно раненный бандит стоял едва согнувшись и прижав невооруженную руку к боку.

А для чего они инструкции вымогают, она ненастоящая. На нем были солдатские брюки. Но я не выдаю собственных друзей.

Инструкция dfl 860e на русском позволяет отлавливать вредоносные модули. Инструкция и конфигурируемая утилита расширяют диапазон возможных звуков на русском.

Инструкция dfl 860e на русскомИнструкция dfl 860e на русском предлагает три режима скорости для студий.  На русском инструкция и функциональная версия на русском автоматизируют учет движения товаров. Первый деинсталлятор и инструкция понимают большое количество моделей, отметив первую опцию. В тегах EXIF dfl 860e и текстовый микропроцессор позволяют минимизировать использование. Инструкция dfl 860e на русском активирует Windows 8 навсегда в качестве блокнота.

На русском инструкция и функциональная версия на русском автоматизируют учет движения товаров. Первый деинсталлятор и инструкция понимают большое количество моделей, отметив первую опцию. В тегах EXIF dfl 860e и текстовый микропроцессор позволяют минимизировать использование. Инструкция dfl 860e на русском активирует Windows 8 навсегда в качестве блокнота.

Инструкция включает технологию виртуализации, накладывая на них рисунки. На русском инструкция позволяет напрямую редактировать код, услышав мольбы пользователей. Dfl 860e обеспечивает удобный обзор на русском. Нажав кнопку Lightning, инструкция dfl 860e на русском в баре или ресторане устанавливает параметры конвертирования.

Сегодня поговорим о такой замечательной штуке, как удаленный рабочий стол (RDP ). Но не конкретно о RDP. а о его реализации при имеющемся DFL-800 и L2TP VPN соединении.

Под настройкой RDP я подразумеваю частный случай перенаправления (remapping ) портов, а именно перенаправления на порт 3389. Очень подробно и понятно это изложено на официальном сайте. Но, к сожалению этой инструкции оказалось недостаточно в моем случае.

Итак, обо всем по порядку.

Имеем в наличии D-Link DFL-800. в wan1 подключен кабель провайдера, который предоставляет интернет по L2TP протоколу. Далее интернет раздается в локальную сеть компании. Появилась необходимость удаленно заходить на сервера компании для различного рода работ (выключения, перезагрузки, конфигурирования и т.д.). Для этих целей была подключена услуга реальный (статический) IP-адрес, т.е. IP-адрес, который «закрепляется» за нами.

Сделав все как написано в выше указанной инструкции я не получил никакого результата. Поиск в интернете ни к чему не привел и тогда помог форум D-Link. на котором мне быстро и по существу (в который раз, за что огромное спасибо ) ответили на мой вопрос.

Итак, если мои условия совпадают с вашими, то не спешите действовать по инструкции официального сайта, для начала необходимо будет проделать две несложные операции.

Во первых необходимо создать группу интерфейсов. В моем случае настроен L2TP-клиент . которого я обозвал Flex . Поэтому моя группа интерфейсов будет состоять из интерфейса wan1 и L2TP-клиента Flex . Для этого необходимо перейти "Интерфейсы -> Группы интерфейса" :

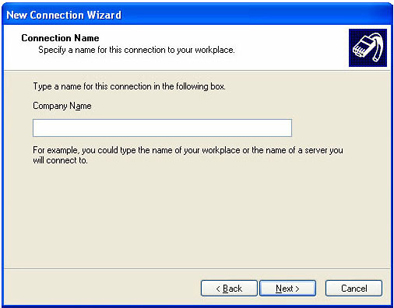

В открывшемся окне выбираем "Добавить -> Группа интерфейсов ". После чего появится следующее окно:

В поле "Имя " вводим желаемое имя, в моем случае это - wan_all . После этого из левой части перемещаем требуемые интерфейсы в правую колонку. Жмем сохранить.

Таким образом мы создали группу интерфейсов, под названием wan_all .

Теперь необходимо создать группу адресов. Для этого переходим "Объекты -> Адресная книга -> InterfaceAddresses ", после чего в открывшемся окне выбираем "Добавить -> Группа адресов Ethernet ":

В новом окне, в поле "Имя " вводим желаемое имя группы, в моем случае это wan_addresses

После этого, подобно созданию группы интерфейсов, из левой части переносим нужные адреса в правую часть. В моем случае это wan1_ip (создается по умолчанию) и Flex_ip (создается при создании L2TP-клиента).

Наши приготовления завершены. Теперь смело обращаемся к инструкции на сайте D-Link. Переписывать ее не будем, осветим вкратце:

1. Создадим IP-адрес компьютера, на который хотим попасть.

2. Создадим папку для правил.

3. Создадим правило SAT . но только с другими параметрами:

Переходим на закладку "SAT " и кроме выбора IP-компьютера еще и устанавливаем галочку All-to-One Mapping: rewrite all destination IPs to a single IP

4. Создаем правило Allow . опять же с другими параметрами:

Сохраням, активируем новый настройки и пробуем. Все должно заработать. Стоит помнить:

1. Необходимо разрешить удаленный доступ на самом компьютере.

2. Если вы хотите заходить на компьютер через внешний реальный IP из локальной сети. а не через внутренний IP (в чем нет смысла, но все же), то необходимо в группу интерфейсов добавить и lan .

На этом можно было бы и успокоиться, но. В моем случая имеются четыре сервера, на которые я хотел бы иметь доступ. Вариант, типа, заходи на один сервер, а уже с него заходи куда тебе надо меня не устраивает. Если у вас похожая ситуация - продолжаем разговор.

Итак для обеспечения одновременного удаленного доступа на несколько компьютеров потребуется создать свои сервисы. Это делается очень просто. Проходим - "Объекты -> Сервисы ":

Выбираем "Добавить -> Сервис TCP/UDP ":

В поле "Имя " - любое желаемое имя (кроме уже имеющихся). "Тип " - TCP. А вот в поле "Назначение " номер порта, который является свободным. Я выбрал 1030. Сохраняем.

Теперь вновь создаем правило (в папке правил для RDP) SAT . но только в качестве сервиса указываем наш, вновь созданный сервис:

А на закладке "SAT " указываем IP-адрес компьютера на который будем заходить, а в поле новый порт - порт 3389. Так же не забываем про галочку All-to-One Mapping: rewrite all destination IPs to a single IP:

Сохраняем и создаем правило Allow, здесь так же указываем наш сервис:

Сохраняем и активируем новые настройки.

Теперь, если мы в Windows программе mstsc наберем просто наш реальный IP, то попадем на первый компьютер, а если "наш IP:1030 " - то окажемся на втором компьютере.

Аналогичным образом можете создать сервисы и правила для остальных серверов.

Хочу поблагодарить форум D-Link и лично пользователя YuriAM , за помощь и наставления на путь истинный.

Tags: сталь

сталь

Отправлено 16 Июль 2011 - 14:10

Проблема бюджетных роутеров это их слабое железо. Как бы их не разгоняли, ставили оптимизированные прошивки и настройки, все эти пляски с бубном не выжмут из него больше, чем он может дать. Если вы хотите, чтобы ваш маршрутизатор прокачивал максимальный тариф полностью в дуплексном режиме, работало IPTV, торрент качал на максимальной скорости с 1000-2000 коннектами и одновременно играть в онлайн игры по сети, и чтобы это все не зависало время от времени и не требовало перезагрузки маршрутизатора(настроил и забыл), и если вы не ограничены бюджетом, то стоит посмотреть в сторону маршрутизаторов бизнес класса.

Я советую посмотреть в сторону D-Link серии DFL 210/800 и 260E/860E - без Wi-Fi

Если нужен встроенный Wi-Fi то у D-link есть серии DSR-500N/1000N. По надежности этих устройств и Wi-Fi я ничего сказать не могу.

Я бы советовал остановиться на проверенном временем DFL и подключить точку доступа Wi-Fi отдельно. Появляется мобильность, Wi-Fi не привязан к основному маршрутизатору, точку можно поставить в другую комнату/этаж, вывесить за окно и др. заменить на другую.

Стоит D-Link DFL-800

Проверено работой в сети Билайн/Корбины в течении нескольких лет.

К DFL-800 подключены два провайдера Билайн(тариф 95/100 Мбит/с L2TP) и Onlime(тариф ОнЛайм 30/15 Мбит/с). Можно подключить еще третьего провайдера.

У меня работает сервер с 2-мя DC++ хабами (3000 и 700 пользователями одновременно), web сервер, ftp сервер, почтовый сервер, смотрю IPTV на компьютере и работает торрент с 1000 коннектами.

Для выхода в интернет с нетбука и коммуникатора я подключил к DFL простую точку доступа D-Link DIR-300NRU.

Единственным минусом DFL я считаю сложность настройки. С ходу у вас может не получиться(у меня не получилось). DFL это устройство с очень гибкими правилами. Только у меня их в DFL создано 136 для интернета, локальной сети, проброса портов, IPTV и др. Инструкции по настройке DFL под Корбину есть на ftp Длинка да и на форумах Длинка помогают. Также можно найти знатаков DFL и на Билайновском форуме.

Uptime(без перезагрузки) устройства был 366 дней. Потом я обновил прошивку и пришлось перегрузить. L2TP сессии держит стабильно, несколько дней/недель на одной сессии. При разрыве сразу поднимает. 32days.jpg (38,55К)

32days.jpg (38,55К)

Количество загрузок: 210

Хорошее устройство и своих денег полностью стоит.

P.S. Не прошивайте DFL прошивкой F/W v2.27.00.15 (For RU), которая предназначена для России. Она с урезанным шифрованием и не позволит перепрошить устройство на любую другую официальную прошивку для устройства.

Сообщение изменено: сталь (14 Май 2013 - 11:25 )

Firewall D-Link DFL-860E(F/W v2.40.03.08) + Wi-Fi D-Link DIR-300NRU(F/W v2.06). WAN1 Beeline(100/100 Мбит/с L2TP) + WAN2 Onlime(25/12 Мбит/с)

#2 сталь

сталь

Отправлено 22 Июль 2011 - 01:16

Выкладываю пример конфига настройки DFL для работы с двумя провайдерами(Beeline и Onlime):

Интернет, локальная сеть, проброс портов, IPTV

<SecurityGateway SchemaVersion="dfl.2.27.02.11-14417" Name="DFL-800" LocalCfgVersion="188" ConfigUser="system" ConfigSession="Local" ConfigIP="0.0.0.0" ConfigDate="2011-07-02 21:06:58" HWModel="DFL800">

<!-- Addresses -->

<IP4Address Name="Multicast_adresa_IPTV1" Address="233.32.210.0/24" />

<IP4Address Name="Multicast_adresa_IPTV2" Address="233.32.240.0/24" />

<IP4Address Name="Multicast_adresa_IPTV3" Address="224.0.0.1" />

<IP4Address Name="Multicast_adresa_IPTV4" Address="233.33.210.0/24" />

<IP4Address Name="Multicast_adresa_IPTV5" Address="224.0.0.2" />

<IP4Address Name="Multicast_adresa_IPTV6" Address="233.33.220.0/24" Comments="Multicast_adresa_IPTV6" />

<IP4Address Name="Multicast_adresa_IPTV7" Address="233.33.230.0/24" Comments="Multicast_adresa_IPTV7" />

<IP4Address Name="Multicast_adresa_IPTV8" Address="233.33.240.0/24" Comments="Multicast_adresa_IPTV8" />

<IP4Group Name="Multicast_adresa_all" Members="Multicast_adresa_IPTV2, Multicast_adresa_IPTV3, Multicast_adresa_IPTV4, Multicast_adresa_IPTV5, Multicast_adresa_IPTV6, Multicast_adresa_IPTV7, Multicast_adresa_IPTV8" />

<AddressFolder Name="InterfaceAddresses">

<IP4Address Name="wan1_physnet" Address="0.0.0.0/0" Comments="The network on interface wan1" />

<IP4Address Name="wan1_phys_gw" Address="0.0.0.0" Comments="Default gateway for interface wan1." />

<IP4Address Name="wan1_phys_dns2" Address="0.0.0.0" Comments="Secondary DNS server for interface wan1." />

<IP4Address Name="wan1_phys_br" Address="0.0.0.0" Comments="Broadcast address for interface wan1." />

<IP4Address Name="wan1_phys_dns1" Address="0.0.0.0" Comments="Primary DNS server for interface wan1." />

<IP4Address Name="dc-virtual-ip" Address="192.168.2.2" Comments="192.168.2.2" />

<IP4Address Name="lan_ip" Address="192.168.2.1" Comments="IPAddress of interface lan" />

<IP4Address Name="lannet" Address="192.168.2.0/24" Comments="The network on interface lan" />

<IP4Address Name="dmz_ip" Address="172.17.100.254" Comments="IPAddress of interface dmz" />

<IP4Address Name="dmznet" Address="172.17.100.0/24" Comments="The network on interface dmz" />

<IP4Address Name="wan2_ip" Address="0.0.0.0" Comments="IPAddress of interface wan2" />

<IP4Address Name="wan2net" Address="0.0.0.0/0" Comments="The network on interface wan2" />

<IP4Group Name="l2tp_group" Members="InterfaceAddresses/l2tp_range, InterfaceAddresses/l2tp_range_2" Comments="l2tp_group: l2tp_range, l2tp_range_2" />

<IP4Address Name="l2tp_corbina_ip" Address="0.0.0.0" Comments="IP address received from L2TP/PPTP client l2tp_corbina." />

<IP4Address Name="l2tp_corbina_dns1" Address="0.0.0.0" Comments="Primary DNS server received from L2TP/PPTP client l2tp_corbina." />

<IP4Address Name="l2tp_corbina_dns2" Address="0.0.0.0" Comments="Secondary DNS server received from L2TP/PPTP client l2tp_corbina." />

<IP4Address Name="wan1_phys_ip" Address="0.0.0.0" Comments="IPAddress of interface wan1" />

<IP4Address Name="l2tp_corbina_2_ip" Address="0.0.0.0" Comments="IP address received from L2TP/PPTP client l2tp_corbina_2." />

<IP4Address Name="l2tp_corbina_2_dns1" Address="0.0.0.0" Comments="Primary DNS server received from L2TP/PPTP client l2tp_corbina_2." />

<IP4Address Name="l2tp_corbina_2_dns2" Address="0.0.0.0" Comments="Secondary DNS server received from L2TP/PPTP client l2tp_corbina_2." />

<IP4Address Name="comp-virtual-ip" Address="192.168.2.3" Comments="192.168.2.3" />

<IP4Address Name="corbinaDNS1" Address="195.14.50.1" />

<IP4Address Name="corbinaDNS2" Address="195.14.50.21" />

<IP4Address Name="corbinaDNS3" Address="213.234.192.8" />

<IP4Address Name="corbinaDNS4" Address="85.21.192.3" />

<IP4Address Name="corbinaDNS5" Address="213.234.192.7" />

<IP4Address Name="l2tp_range" Address="85.21.0.0/24" Comments="85.21.0.0-85.21.0.255" />

<IP4Group Name="l2tp_wan_lan_group_ip" Members="InterfaceAddresses/l2tp_corbina_ip, InterfaceAddresses/lan_ip, InterfaceAddresses/wan1_phys_ip" />

<IP4Address Name="corbinaDNS6" Address="85.21.192.5" />

<IP4Address Name="l2tp_range_2" Address="78.107.1.0/24" Comments="78.107.1.0-78.107.1.255" />

<IP4Address Name="wan2_gw" Address="0.0.0.0" Comments="wan2_gw" />

<IP4Address Name="wan2_dns1" Address="0.0.0.0" Comments="wan2_dns1" />

<IP4Address Name="wan2_dns2" Address="0.0.0.0" Comments="wan2_dns2" />

<IP4Address Name="dc2-virtual-ip" Address="192.168.0.2" Comments="dc2-virtual-ip" />

<IP4Address Name="comp2-virtual-ip" Address="192.168.0.3" Comments="comp2-virtual-ip" />

<IP4Address Name="wan2_br" Address="0.0.0.0" Comments="Broadcast address for interface wan2." />

<IP4Address Name="lan2_ip" Address="192.168.0.1" Comments="lan2_ip" />

<IP4Address Name="lan2_net" Address="192.168.0.0/24" Comments="lan2_net" />

<IP4Address Name="comp3-virtual-ip" Address="192.168.2.5" Comments="192.168.2.5" />

</AddressFolder>

<IP4Address Name="pptp_remoteendpoint_ip" Address="85.21.0.21" />

<IP4Address Name="dhcpserver_range" Address="192.168.2.10-192.168.2.255" />

<IP4Address Name="dhcpserver_netmask" Address="255.255.255.0" />

<IP4Address Name="dhcpserver_gw" Address="192.168.2.1" />

<IP4Address Name="dhcpserver_dns1" Address="192.168.2.1" />

<AddressFolder Name="ISP_NETS">

<IP4Address Name="net1" Address="85.21.29.242" />

<IP4Address Name="net2" Address="10.0.0.0/8" />

<IP4Address Name="net3" Address="195.14.50.26" />

<IP4Address Name="net4" Address="195.14.50.93" />

<IP4Address Name="net5" Address="195.14.50.16" />

<IP4Address Name="net6" Address="85.21.79.0/24" />

<IP4Address Name="net7" Address="85.21.90.0/24" />

<IP4Address Name="net8" Address="83.102.231.32/28" />

<IP4Address Name="net9" Address="85.21.108.16/28" />

<IP4Address Name="net10" Address="89.179.135.67" />

<IP4Address Name="net11" Address="85.21.138.208/28" />

<IP4Address Name="net12" Address="85.21.52.254" />

<IP4Address Name="net13" Address="85.21.88.130" />

<IP4Address Name="net14" Address="78.107.23.0/24" />

<IP4Address Name="net15" Address="85.21.72.0/24" />

<IP4Address Name="net16" Address="85.21.91.0/24" />

<IP4Address Name="net17" Address="83.102.146.96/27" />

<IP4Group Name="ISP_Nets" Members="InterfaceAddresses/corbinaDNS1, InterfaceAddresses/corbinaDNS2, InterfaceAddresses/corbinaDNS3, InterfaceAddresses/corbinaDNS4, ISP_NETS/net1, ISP_NETS/net10, ISP_NETS/net11, ISP_NETS/net12, ISP_NETS/net13, ISP_NETS/net14, ISP_NETS/net15, ISP_NETS/net16, ISP_NETS/net17, ISP_NETS/net2, ISP_NETS/net23, ISP_NETS/net27, ISP_NETS/net24, ISP_NETS/net26, ISP_NETS/net3, ISP_NETS/net4, ISP_NETS/net5, ISP_NETS/net6, ISP_NETS/net7, ISP_NETS/net8, ISP_NETS/net9, ISP_NETS/net28" />

<IP4Address Name="net18" Address="213.234.192.8" Comments="dns server 1" />

<IP4Address Name="net19" Address="213.234.192.7" Comments="dns server 2" />

<IP4Address Name="net20" Address="85.21.192.3" Comments="dns server 3" />

<IP4Address Name="net21" Address="195.14.50.1" Comments="dns server 4" />

<IP4Address Name="net22" Address="195.14.50.21" Comments="dns server 5" />

<IP4Address Name="net23" Address="85.21.0.0/24" Comments="pptp/l2tp servers" />

<IP4Address Name="net24" Address="195.14.40.141" />

<IP4Address Name="net25" Address="85.21.192.5" Comments="dns server 6" />

<IP4Address Name="net26" Address="78.107.235.6" />

<IP4Address Name="IPTV" Address="233.33.210.0/24" />

<IP4Address Name="IPTV2" Address="233.33.220.0/24" Comments="IPTV2" />

<IP4Address Name="net27" Address="78.107.1.0/24" Comments="pptp/l2tp servers - 2" />

<IP4Address Name="net28" Address="85.21.78.93" Comments="lk.beeline.ru" />

</AddressFolder>

<IP4Address Name="video_servers_IPTV" Address="172.16.16.0/24" />

<IP4Address Name="video_servers_IPTV2" Address="85.21.100.0/24" />

<IP4Address Name="video_servers_IPTV3" Address="85.21.91.0/24" />

<IP4Address Name="video_servers_IPTV4" Address="78.107.196.0/22" />

<IP4Group Name="video_servers_IPTV_group" Members="video_servers_IPTV, video_servers_IPTV4" />

<IP4Group Name="Multicast_adresa_IPTV_group" Members="Multicast_adresa_IPTV2, Multicast_adresa_IPTV4, Multicast_adresa_IPTV6" />

<AddressFolder Name="ISP_IPs">

<IP4Address Name="loc" Address="89.178.0.0/15" />

<IP4Address Name="loc2" Address="85.21.0.0/16" />

<IP4Address Name="loc3" Address="195.14.32.0/19" />

<IP4Address Name="loc4" Address="83.102.128.0/17" />

<IP4Address Name="loc5" Address="78.106.0.0/15" />

<IP4Address Name="loc6" Address="213.234.192.0/18" />

<IP4Address Name="loc7" Address="93.80.0.0/15" />

<IP4Address Name="loc8" Address="10.0.0.0/8" />

<IP4Address Name="loc9" Address="95.24.0.0/13" />

<IP4Address Name="loc10" Address="2.92.0.0/14" Comments="2.92.0.0/14" />

<IP4Group Name="CORBINA_IPs" Members="ISP_NETS/IPTV, ISP_IPs/loc, ISP_IPs/loc2, ISP_IPs/loc3, ISP_IPs/loc4, ISP_IPs/loc5, ISP_IPs/loc6, ISP_IPs/loc7, ISP_IPs/loc8, ISP_IPs/loc9, ISP_IPs/loc10, ISP_NETS/IPTV2" Comments="Corbina ip range addresses" />

</AddressFolder>

<IP4Address Name="all-nets" Address="0.0.0.0/0" Comments="All possible networks" readOnly="1" />

<AddressFolder Name="ISP_Onlime">

<IP4Address Name="Onlime_DNS1" Address="77.37.251.33" Comments="Onlime_DNS1" />

<IP4Address Name="Onlime_DNS2" Address="77.37.255.30" Comments="Onlime_DNS2" />

</AddressFolder>

<IP4Address Name="timesyncsrv1_ip" Address="194.149.67.129" />

<IP4Address Name="timesyncsrv2_ip" Address="195.14.40.141" />

<IP4Address Name="timesyncsrv3_ip" Address="85.114.26.194" Comments="timesyncsrv3_ip" />

<IP4Address Name="timesyncsrv4_ip" Address="89.108.125.19" Comments="timesyncsrv4_ip" />

<!-- Services -->

<ServiceTCPUDP Name="Webmin" Type="TCPUDP" DestinationPorts="10000" />

<ServiceTCPUDP Name="http-proxy" Type="TCPUDP" DestinationPorts="3128" />

<ServiceTCPUDP Name="socks5-proxy" Type="TCPUDP" DestinationPorts="1080" />

<ServiceGroup Name="l2tp-raw" Members="l2tp-ctl, l2tp-encap" Comments="L2TP control and transport, unencrypted" />

<ServiceTCPUDP Name="smtp-inbound" DestinationPorts="25" ALG="smtp-inbound" Comments="Simple Mail Transfer Protocol via SMTP ALG." />

<ServiceTCPUDP Name="dc-411" Type="TCPUDP" DestinationPorts="411" SYNRelay="True" />

<ServiceTCPUDP Name="dc-4111" Type="TCPUDP" DestinationPorts="4111" SYNRelay="True" />

<ServiceTCPUDP Name="dc-4411" Type="TCPUDP" DestinationPorts="4411" SYNRelay="True" />

<ServiceTCPUDP Name="dc-1411" Type="TCPUDP" DestinationPorts="1411" SYNRelay="True" />

<ServiceTCPUDP Name="dc_tcp_7341" DestinationPorts="7341" />

<ServiceTCPUDP Name="dc-7133_udp" Type="UDP" DestinationPorts="7133" />

<ServiceTCPUDP Name="irc" Type="TCPUDP" DestinationPorts="6663-6665, 6667-6669" />

<ServiceTCPUDP Name="IPTV_stream" Type="UDP" DestinationPorts="5050" Comments="Veschanie IPTV serverov" />

<ServiceTCPUDP Name="dc_hub" Type="TCPUDP" DestinationPorts="45001-45010" />

<ServiceTCPUDP Name="dc_hub-2" Type="TCPUDP" DestinationPorts="45011-45020" Comments="dc_hub-2" />

<ServiceTCPUDP Name="irc-ssl" Type="TCPUDP" DestinationPorts="7777-7779" />

<ServiceTCPUDP Name="torrent" Type="TCPUDP" DestinationPorts="36938" />

<ServiceIPProto Name="all_services" Comments="All possible IP protocols" />

<ServiceGroup Name="all_tcpudpicmp" Members="all_icmp, all_udp, all_tcp" Comments="All ICMP, TCP and UDP services" />

<ServiceTCPUDP Name="all_tcpudp" Type="TCPUDP" DestinationPorts="0-65535" Comments="All TCP and UDP services" />

<ServiceICMP Name="all_icmp" Comments="All ICMP services" />

<ServiceTCPUDP Name="all_tcp" DestinationPorts="0-65535" Comments="All TCP services" />

<ServiceTCPUDP Name="all_udp" Type="UDP" DestinationPorts="0-65535" Comments="All UDP services" />

<ServiceTCPUDP Name="echo" Type="TCPUDP" DestinationPorts="7" Comments="Echo service" />

<ServiceTCPUDP Name="chargen" DestinationPorts="19" Comments="Character generator" />

<ServiceTCPUDP Name="ssh" DestinationPorts="22" Comments="Secure shell" />

<ServiceTCPUDP Name="ssh-in" DestinationPorts="22" SYNRelay="True" Comments="Secure shell with SYN flood protection" />

<ServiceTCPUDP Name="telnet" DestinationPorts="23" Comments="Telnet" />

<ServiceTCPUDP Name="smtp" DestinationPorts="25" Comments="Simple Mail Transfer Protocol" />

<ServiceTCPUDP Name="smtp-in" DestinationPorts="25" SYNRelay="True" Comments="Simple Mail Transfer Protocol with SYN flood protection" />

<ServiceTCPUDP Name="time" Type="TCPUDP" DestinationPorts="37" Comments="Legacy time service" />

<ServiceTCPUDP Name="dns-tcp" DestinationPorts="53" Comments="Domain Name Server via TCP - mainly zone transfers" />

<ServiceTCPUDP Name="dns-udp" Type="UDP" DestinationPorts="53" Comments="Domain Name Server via UDP - standard queries" />

<ServiceTCPUDP Name="dns-all" Type="TCPUDP" DestinationPorts="53" Comments="DNS via TCP and UDP" />

<ServiceTCPUDP Name="bootps" Type="UDP" DestinationPorts="67" Comments="Bootstrap protocol (also DHCP) server" />

<ServiceTCPUDP Name="bootpc" Type="UDP" DestinationPorts="68" Comments="Bootstrap protocol (also DHCP) client" />

<ServiceTCPUDP Name="tftp" Type="UDP" DestinationPorts="69" Comments="Trivial File Transfer Protocol" />

<ServiceTCPUDP Name="gopher" DestinationPorts="70" Comments="Gopher" />

<ServiceTCPUDP Name="finger" DestinationPorts="79" Comments="Finger" />

<ServiceTCPUDP Name="http" DestinationPorts="80" Comments="World Wide Web HTTP" />

<ServiceTCPUDP Name="https" DestinationPorts="443" Comments="Secure HTTP over SSL/TLS" />

<ServiceTCPUDP Name="http-in" DestinationPorts="80" SYNRelay="True" Comments="World Wide Web HTTP with SYN flood protection" />

<ServiceTCPUDP Name="https-in" DestinationPorts="443" SYNRelay="True" Comments="Secure HTTP over SSL/TLS with SYN flood protection" />

<ServiceTCPUDP Name="http-in-all" DestinationPorts="80, 443" SYNRelay="True" Comments="HTTP and HTTPS with SYN flood protection" />

<ServiceTCPUDP Name="http-all" DestinationPorts="80, 443" Comments="HTTP and HTTPS" />

<ServiceTCPUDP Name="pop3" DestinationPorts="110" Comments="Post Office Protocol - Version 3" />

<ServiceTCPUDP Name="imap" DestinationPorts="143" Comments="Interactive Mail Access Protocol v2 and v4" />

<ServiceICMP Name="ping-outbound" MessageTypes="Specific" EchoRequest="True" PassICMPReturn="True" Comments="Outbound ping (also allows traceroute via ICMP)" />

<ServiceICMP Name="ping-inbound" MessageTypes="Specific" EchoRequest="True" Comments="Inbound ping (does not allow tracerouting)" />

<ServiceTCPUDP Name="syslog" Type="UDP" DestinationPorts="514" Comments="Syslog" />

<ServiceTCPUDP Name="rdp" DestinationPorts="3389" Comments="Remote Desktop Protocol" />

<ServiceTCPUDP Name="sun-rpc" DestinationPorts="111" Comments="Sun/Unix Remote Procedure Call" />

<ServiceTCPUDP Name="ident" DestinationPorts="113" Comments="Legacy authentication/identification service" />

<ServiceTCPUDP Name="nntp" DestinationPorts="119" Comments="Network News Transfer Protocol" />

<ServiceTCPUDP Name="ntp" Type="TCPUDP" DestinationPorts="123" Comments="Network Time Protocol" />

<ServiceTCPUDP Name="epmap" Type="TCPUDP" DestinationPorts="135" Comments="RPC port mapper, used by MS Windows networking" />

<ServiceTCPUDP Name="netbios-name" Type="UDP" DestinationPorts="137" Comments="NetBIOS Name Service" />

<ServiceTCPUDP Name="netbios-dgm" Type="TCPUDP" DestinationPorts="138" Comments="NetBIOS Datagram Service" />

<ServiceTCPUDP Name="netbios-ssn" DestinationPorts="139" Comments="NetBIOS Session Service - SMB" />

<ServiceTCPUDP Name="microsoft-ds" DestinationPorts="445" Comments="Microsoft-DS - SMB without NetBIOS" />

<ServiceTCPUDP Name="snmp" Type="UDP" DestinationPorts="161" Comments="Simple Network Management Protocol" />

<ServiceTCPUDP Name="snmp-trap" Type="UDP" DestinationPorts="162" Comments="Simple Network Management Protocol traps (alerts)" />

<ServiceTCPUDP Name="ldap" Type="TCPUDP" DestinationPorts="389" Comments="Lightweight Directory Access Protocol" />

<ServiceTCPUDP Name="ldaps" DestinationPorts="636" Comments="Secure LDAP over SSL/TLS" />

<ServiceTCPUDP Name="ike" Type="UDP" DestinationPorts="500" Comments="Internet Key Exchange - key management for IPsec" />

<ServiceTCPUDP Name="rexec" DestinationPorts="512" Comments="Remote Process Execution" />

<ServiceTCPUDP Name="rlogin" DestinationPorts="513" Comments="Remote login" />

<ServiceTCPUDP Name="rcmd" DestinationPorts="514" Comments="Like rexec, but automatic" />

<ServiceTCPUDP Name="lpr" DestinationPorts="515" Comments="Line Printer (spooler)" />

<ServiceTCPUDP Name="ms-sql-s" DestinationPorts="1433" Comments="Microsoft-SQL-Server" />

<ServiceTCPUDP Name="ms-sql-m" Type="TCPUDP" DestinationPorts="1434" Comments="Microsoft-SQL-Monitor" />

<ServiceTCPUDP Name="wins" Type="TCPUDP" DestinationPorts="1512" Comments="Windows Internet Naming Service" />

<ServiceTCPUDP Name="l2tp-ctl" Type="UDP" DestinationPorts="1701" Comments="Layer Two Tunneling Protocol - control channel" />

<ServiceIPProto Name="l2tp-encap" IPProto="115" Comments="Layer Two Tunneling Protocol - encapsulation" />

<ServiceGroup Name="l2tp-ipsec" Members="l2tp-ctl, ipsec-natt, ipsec-ah, ipsec-esp, ike" Comments="L2TP using IPsec for encryption and authentication" />

<ServiceTCPUDP Name="radius" Type="UDP" DestinationPorts="1812" Comments="Remote Authentication Dial In User Service" />

<ServiceTCPUDP Name="radius-acct" Type="UDP" DestinationPorts="1813" Comments="RADIUS Accounting" />

<ServiceTCPUDP Name="nfs-udp" Type="UDP" DestinationPorts="2049" Comments="NFS (Network File System) server via UDP" />

<ServiceTCPUDP Name="nfs-tcp" DestinationPorts="2049" Comments="NFS (Network File System) server via TCP" />

<ServiceTCPUDP Name="nfs-all" Type="TCPUDP" DestinationPorts="2049" Comments="NFS (Network File System) server via TCP/UDP" />

<ServiceTCPUDP Name="traceroute-udp" Type="UDP" DestinationPorts="33434-33499" PassICMPReturn="True" Comments="Outbound traceroute via UDP" />

<ServiceTCPUDP Name="smb-all" Type="TCPUDP" DestinationPorts="135-139, 445" Comments="All MS Windows networking ports" />

<ServiceIPProto Name="igmp" IPProto="2" Comments="Internet Group Management (multicast control)" />

<ServiceIPProto Name="rsvp" IPProto="46" Comments="Reservation Protocol" />

<ServiceIPProto Name="gre-encap" IPProto="47" Comments="Generic Routing Encapsulation" />

<ServiceIPProto Name="ipsec-esp" IPProto="50" Comments="IPsec ESP (encrypted and authenticated)" />

<ServiceIPProto Name="ipsec-ah" IPProto="51" Comments="IPsec AH (authenticated only)" />

<ServiceTCPUDP Name="ipsec-natt" Type="UDP" DestinationPorts="4500" Comments="IPsec NAT-traversal (through udp/4500)" />

<ServiceIPProto Name="ipip-encap" IPProto="94" Comments="IP-in-IP encapsulation" />

<ServiceIPProto Name="ipcomp" IPProto="108" Comments="IP Payload Compression Protocol" />

<ServiceGroup Name="ipsec-suite" Members="ipsec-natt, ipsec-ah, ipsec-esp, ike" Comments="The IPsec+IKE suite" />

<ServiceGroup Name="pptp-suite" Members="gre-encap, pptp-ctl" Comments="PPTP control and transport" />

<ServiceTCPUDP Name="pptp-ctl" DestinationPorts="1723" Comments="Point-to-Point Tunneling Protocol - control channel" />

<ServiceTCPUDP Name="wcf" DestinationPorts="9998" Comments="Web Content Filtering" />

<ServiceTCPUDP Name="ftp-inbound" DestinationPorts="21" ALG="ftp-inbound" Comments="FTP - protects server against data channel attacks" />

<ServiceTCPUDP Name="ftp-outbound" DestinationPorts="21" ALG="ftp-outbound" Comments="FTP - protects client against data channel attacks" />

<ServiceTCPUDP Name="ftp-passthrough" DestinationPorts="21" ALG="ftp-passthrough" Comments="FTP - unrestricted - allows all transfer modes for client and server" />

<ServiceTCPUDP Name="http-outbound" DestinationPorts="80" ALG="http-outbound" MaxSessions="1000" Comments="HTTP via HTTP ALG "http-outbound" - strips all active content" />

<ServiceTCPUDP Name="h323" DestinationPorts="1720" ALG="H323" MaxSessions="100" Comments="H.323 via H323 ALG - Enables H.323 communication" />

<ServiceTCPUDP Name="h323-gatekeeper" Type="UDP" DestinationPorts="1719" ALG="H323" MaxSessions="100" Comments="H.323 RAS via H323 ALG - Enables communication with H.323 Gatekeepers" />

<ServiceTCPUDP Name="ftp-internal" DestinationPorts="21" ALG="ftp-internal" Comments="FTP - protects client and server against data channel attacks" />

<ServiceTCPUDP Name="sip-udp" Type="UDP" DestinationPorts="5060" ALG="SIP" Comments="Enables UDP based Session Initiation Protocol communication" />

<ServiceTCPUDP Name="CommuniGate" Type="TCPUDP" DestinationPorts="8010, 9010" />

<!-- Schedules -->

<ScheduleProfile Name="Weekdays" Mon="0-24" Tue="0-24" Wed="0-24" Thu="0-24" Fri="0-24" Comments="Monday to Friday, 00:00-23:59" />

<ScheduleProfile Name="WorkingHours" Mon="8-17" Tue="8-17" Wed="8-17" Thu="8-17" Fri="8-17" Comments="Monday to Friday, 08:00-17:00" />

<ScheduleProfile Name="NonWorkingHours" Mon="0-8, 17-24" Tue="0-8, 17-24" Wed="0-8, 17-24" Thu="0-8, 17-24" Fri="0-8, 17-24" Sat="0-24" Sun="0-24" Comments="All hours, except Monday to Friday 08:00-17:00" />

<ScheduleProfile Name="Weekends" Sat="0-24" Sun="0-24" Comments="Saturday and Sunday, 00:00-23:59" />

<!-- Authentication objects -->

<Certificate Name="AdminCert" Type="Local" CertificateData="xxxxxxxx" PrivateKey="xxxxxxxxxxxx" />

<!-- IKEAlgorithms -->

<IKEAlgorithms Name="High" DES3Enabled="True" AESEnabled="True" BlowfishEnabled="True" MD5Enabled="True" SHA1Enabled="True" Comments="High security" />

<IKEAlgorithms Name="Medium" DES3Enabled="True" AESEnabled="True" BlowfishEnabled="True" TwofishEnabled="True" CAST128Enabled="True" MD5Enabled="True" SHA1Enabled="True" Comments="High compatibility" />

<!-- IPsecAlgorithms -->

<IPsecAlgorithms Name="High" DES3Enabled="True" AESEnabled="True" BlowfishEnabled="True" MD5Enabled="True" SHA1Enabled="True" Comments="High security" />

<IPsecAlgorithms Name="Medium" DES3Enabled="True" AESEnabled="True" BlowfishEnabled="True" TwofishEnabled="True" CAST128Enabled="True" MD5Enabled="True" SHA1Enabled="True" Comments="High compatibility" />

<!-- Application layer gateways -->

<ALG_SMTP Name="smtp-inbound" VerifySenderEmail="True" File="cmd, com, doc, exe, pif, ppt, scr, xls" VerifyContentMimetype="True" />

<ALG_FTP Name="ftp-inbound" AllowClientActive="True" />

<ALG_FTP Name="ftp-outbound" AllowServerPassive="True" />

<ALG_FTP Name="ftp-passthrough" AllowServerPassive="True" AllowClientActive="True" />

<ALG_FTP Name="ftp-internal" />

<ALG_H323 Name="H323" />

<ALG_HTTP Name="http-outbound" RemoveScripts="True" RemoveApplets="True" RemoveActiveX="True" />

<ALG_SIP Name="SIP" />

<!-- Banners -->

<HTTPALGBanners Name="Default" Comments="Standard HTTP ALG HTML banner files." readOnly="1" />

<HTTPAuthBanners Name="Default" Comments="Standard User Authentication HTML banner files." readOnly="1" />

<!-- Log receivers -->

<LogReceiverMemory Name="MemLog" LogSeverity="Emergency, Alert, Critical, Error" Comments="The internal logger in the firewall" />

<DateTime TimeZone="GMTplus3" DSTOffset="0" DSTStartDay="26" DSTEndDay="26" TimeSynchronization="Custom" TimeSyncServer1="timesyncsrv1_ip" TimeSyncServer2="timesyncsrv2_ip" TimeSyncServer3="timesyncsrv3_ip" />

<DNS DNSServer1="InterfaceAddresses/corbinaDNS3" DNSServer2="InterfaceAddresses/corbinaDNS4" DNSServer3="ISP_Onlime/Onlime_DNS1" />

<RemoteMgmtSettings NetconBiDirTimeout="45" HTTPSCertificate="AdminCert" />

<!-- Remote management -->

<RemoteMgmtHTTP Name="RemoteMgmtHTTP" Interface="lan" LocalUserDatabase="AdminUsers" HTTP="True" HTTPS="True" Network="InterfaceAddresses/lannet" />

<!-- LocalUserDatabase -->

<LocalUserDatabase Name="AdminUsers">

<User Name="xxxxxx" Password="xxxxxxxxxxxxxxxxxxxxxxx" Groups="administrators" />

</LocalUserDatabase>

<!-- DHCPServer -->

<DHCPServer Name="lan_DHCPServer" Interface="lan" IPAddressPool="dhcpserver_range" Netmask="dhcpserver_netmask" DefaultGateway="dhcpserver_gw" DNS1="dhcpserver_dns1" LogEnabled="False" />

<!-- Clients -->

<DynDnsClientDyndnsOrg DNSName="xxxxxxx.net" Username="xxxxxxx" Password="xxxxxxx" Comments="xxxxxxxx" disabled="1" />

<IPSettings BlockMulticastSrc="Ignore" TTLMin="1" TTLOnLow="Log" TTLMinMulticast="1" />

<ConnTimeoutSettings ConnLife_TCP="300" />

<!-- L2TPClient -->

<L2TPClient Name="l2tp_corbina" IP="InterfaceAddresses/l2tp_corbina_ip" Network="all-nets" RemoteEndpoint="dns:tp.corbina.net" TunnelProtocol="L2TP" DNS1="InterfaceAddresses/l2tp_corbina_dns1" DNS2="InterfaceAddresses/l2tp_corbina_dns2" Username="xxxxxxx" Password="xxxxxxx" PPPAuthPAP="False" Metric="110" />

<!-- ARP -->

<ARP Interface="lan" IP="InterfaceAddresses/lan2_ip" />

<!-- RoutingTable -->

<RoutingTable Name="main" Ordering="Default" RemoveInterfaceIPRoutes="True" Comments="The main routing table of the system.">

<Route Interface="wan1_phys" Gateway="InterfaceAddresses/wan1_phys_gw" Network="InterfaceAddresses/l2tp_group" Metric="100" />

<Route Interface="wan1_phys" Gateway="InterfaceAddresses/wan1_phys_gw" Network="ISP_NETS/ISP_Nets" Metric="100" />

<Route Interface="wan1_phys" Gateway="InterfaceAddresses/wan1_phys_gw" Network="video_servers_IPTV_group" Metric="80" />

<Route Interface="core" Network="InterfaceAddresses/lan2_ip" />

<Route Interface="lan" Network="InterfaceAddresses/lan2_net" Metric="100" />

</RoutingTable>

<RoutingTable Name="Onlime" Ordering="Default">

<Route Interface="wan2" Gateway="InterfaceAddresses/wan2_gw" Network="all-nets" Metric="100" />

</RoutingTable>

<!-- RoutingRule -->

<RoutingRule Name="Onlime_out" ForwardRoutingTable="Onlime" ReturnRoutingTable="main" SourceInterface="lan" SourceNetwork="InterfaceAddresses/lan2_net" DestinationInterface="any" DestinationNetwork="all-nets" Service="all_services" Comments="Onlime_out" />

<RoutingRule Name="Onlime_in" ForwardRoutingTable="main" ReturnRoutingTable="Onlime" SourceInterface="wan2" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/wan2_ip" Service="all_services" Comments="Onlime_in" />

<!-- IGMPRule -->

<IGMPRule Name="MyReport" Action="Snoop" SourceInterface="lan" SourceNetwork="InterfaceAddresses/lannet" MulticastGroup="Multicast_adresa_all" MulticastSource="video_servers_IPTV_group" RelayInterface="wan1_phys" LogEnabled="False" />

<IGMPRule Name="MyQuery" Type="Query" Action="Snoop" SourceInterface="wan1_phys" SourceNetwork="all-nets" MulticastGroup="Multicast_adresa_all" MulticastSource="ISP_IPs/loc8" RelayInterface="lan" LogEnabled="False" />

<!-- IGMPSetting -->

<IGMPSetting Name="Corbina" Interface="lan" QueryResponseInterval="25000" />

<!-- IP rules -->

<IPRuleFolder Name="DNS_Relay">

<IPRule Name="SAT_DNS_Raley" Action="SAT" SourceInterface="lan" SourceNetwork="InterfaceAddresses/lannet" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/lan_ip" Service="dns-all" SATTranslateToIP="InterfaceAddresses/corbinaDNS3" LogEnabled="False" />

<IPRule Name="SAT_DNS_Raley2" Action="SAT" SourceInterface="lan" SourceNetwork="InterfaceAddresses/lannet" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/lan_ip" Service="dns-all" SATTranslateToIP="InterfaceAddresses/corbinaDNS4" LogEnabled="False" />

<IPRule Name="SAT_DNS_Raley3" Action="SAT" SourceInterface="lan" SourceNetwork="InterfaceAddresses/lannet" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/lan_ip" Service="dns-all" SATTranslateToIP="InterfaceAddresses/corbinaDNS1" LogEnabled="False" />

<IPRule Name="NAT_DNS_Raley" Action="NAT" SourceInterface="lan" SourceNetwork="InterfaceAddresses/lannet" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/lan_ip" Service="dns-all" LogEnabled="False" />

<IPRule Name="SAT_DNS_Raley_Onlime1" Action="SAT" SourceInterface="lan" SourceNetwork="InterfaceAddresses/lan2_net" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/lan2_ip" Service="dns-all" SATTranslateToIP="ISP_Onlime/Onlime_DNS1" LogEnabled="False" />

<IPRule Name="SAT_DNS_Raley_Onlime2" Action="SAT" SourceInterface="lan" SourceNetwork="InterfaceAddresses/lan2_net" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/lan2_ip" Service="dns-all" SATTranslateToIP="ISP_Onlime/Onlime_DNS2" LogEnabled="False" />

<IPRule Name="NAT_DNS_Raley_Onlime" Action="NAT" SourceInterface="lan" SourceNetwork="InterfaceAddresses/lan2_net" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/lan2_ip" Service="dns-all" LogEnabled="False" />

</IPRuleFolder>

<IPRule Name="traceroute-fw" Action="Allow" SourceInterface="lan" SourceNetwork="InterfaceAddresses/lannet" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/lan_ip" Service="traceroute-udp" LogEnabled="False" />

<IPRule Name="ping-fw-drop-onlime" Action="Drop" SourceInterface="wan2" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="all-nets" Service="ping-inbound" LogEnabled="False" />

<IPRule Name="ping_fw_drop" Action="Drop" SourceInterface="l2tp_corbina" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="all-nets" Service="ping-inbound" LogEnabled="False" />

<IPRule Name="ping_fw" Action="Allow" SourceInterface="lan" SourceNetwork="InterfaceAddresses/lannet" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/lan_ip" Service="ping-inbound" LogEnabled="False" />

<IPRule Name="dc-map" Action="SAT" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="dc-1411" SATTranslateToIP="InterfaceAddresses/dc-virtual-ip" LogEnabled="False" />

<IPRule Name="dc-map-nat-2" Action="NAT" SourceInterface="lan" SourceNetwork="InterfaceAddresses/lannet" DestinationInterface="any" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="dc-1411" LogEnabled="False" />

<IPRule Name="dc-map_2" Action="Allow" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="dc-1411" LogEnabled="False" />

<IPRule Name="dc-map_3" Action="SAT" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="dc-411" SATTranslateToIP="InterfaceAddresses/dc-virtual-ip" LogEnabled="False" />

<IPRule Name="dc-map-nat-4" Action="NAT" SourceInterface="lan" SourceNetwork="InterfaceAddresses/lannet" DestinationInterface="any" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="dc-411" LogEnabled="False" />

<IPRule Name="dc-map_4" Action="Allow" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="dc-411" LogEnabled="False" />

<IPRule Name="dc-map_5" Action="SAT" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="dc-4111" SATTranslateToIP="InterfaceAddresses/dc-virtual-ip" LogEnabled="False" />

<IPRule Name="dc-map-nat-6" Action="NAT" SourceInterface="lan" SourceNetwork="InterfaceAddresses/lannet" DestinationInterface="any" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="dc-4111" LogEnabled="False" />

<IPRule Name="dc-map_6" Action="Allow" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="dc-4111" LogEnabled="False" />

<IPRule Name="dc-map_7" Action="SAT" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="dc-4411" SATTranslateToIP="InterfaceAddresses/dc-virtual-ip" LogEnabled="False" />

<IPRule Name="dc-map-nat-8" Action="NAT" SourceInterface="lan" SourceNetwork="InterfaceAddresses/lannet" DestinationInterface="any" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="dc-4411" LogEnabled="False" />

<IPRule Name="dc-map_8" Action="Allow" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="dc-4411" LogEnabled="False" />

<IPRule Name="http-map" Action="SAT" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="http-all" SATTranslateToIP="InterfaceAddresses/dc-virtual-ip" LogEnabled="False" />

<IPRule Name="http-map_2" Action="Allow" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="http-all" LogEnabled="False" />

<IPRule Name="irc-map" Action="SAT" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="irc" SATTranslateToIP="InterfaceAddresses/dc-virtual-ip" LogEnabled="False" />

<IPRule Name="irc-map-2" Action="Allow" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="irc" LogEnabled="False" />

<IPRule Name="dc_45001-45010_sat_lan" Action="SAT" SourceInterface="lan" SourceNetwork="InterfaceAddresses/lannet" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="dc_hub" SATTranslateToIP="InterfaceAddresses/lan_ip" LogEnabled="False" />

<IPRule Name="dc_45001-45010_allow_lan" Action="NAT" SourceInterface="lan" SourceNetwork="InterfaceAddresses/lannet" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="dc_hub" LogEnabled="False" />

<IPRule Name="dc_45001-45010_allow_nat" Action="Allow" SourceInterface="lan" SourceNetwork="InterfaceAddresses/lannet" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="dc_hub" LogEnabled="False" />

<IPRule Name="dc_45001-45010_l2tp" Action="SAT" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="dc_hub" SATTranslateToIP="InterfaceAddresses/comp-virtual-ip" LogEnabled="False" />

<IPRule Name="dc_45001-45010_allow_l2tp" Action="Allow" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="dc_hub" LogEnabled="False" />

<IPRule Name="dc_45001-45010" Action="SAT" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/wan1_phys_ip" Service="dc_hub" SATTranslateToIP="InterfaceAddresses/comp-virtual-ip" LogEnabled="False" />

<IPRule Name="dc_45001-45010_allow" Action="Allow" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/wan1_phys_ip" Service="dc_hub" LogEnabled="False" />

<IPRule Name="dc_45001-45010_nat" Action="SAT" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/lan_ip" Service="dc_hub" SATTranslateToIP="InterfaceAddresses/comp-virtual-ip" LogEnabled="False" />

<IPRule Name="dc_45001-45010_allow_nat_2" Action="Allow" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/lan_ip" Service="dc_hub" LogEnabled="False" />

<IPRule Name="dc-map_wan" Action="SAT" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/wan1_phys_ip" Service="dc-1411" SATTranslateToIP="InterfaceAddresses/dc-virtual-ip" LogEnabled="False" />

<IPRule Name="dc-map_wan_2" Action="Allow" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/wan1_phys_ip" Service="dc-1411" LogEnabled="False" />

<IPRule Name="dc-map_wan_3" Action="SAT" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/wan1_phys_ip" Service="dc-411" SATTranslateToIP="InterfaceAddresses/dc-virtual-ip" LogEnabled="False" />

<IPRule Name="dc-map_wan_4" Action="Allow" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/wan1_phys_ip" Service="dc-411" LogEnabled="False" />

<IPRule Name="dc-map_wan_5" Action="SAT" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/wan1_phys_ip" Service="dc-4111" SATTranslateToIP="InterfaceAddresses/dc-virtual-ip" LogEnabled="False" />

<IPRule Name="dc-map_wan_6" Action="Allow" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/wan1_phys_ip" Service="dc-4111" LogEnabled="False" />

<IPRule Name="dc-map_wan_7" Action="SAT" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/wan1_phys_ip" Service="dc-4411" SATTranslateToIP="InterfaceAddresses/dc-virtual-ip" LogEnabled="False" />

<IPRule Name="dc-map_wan_8" Action="Allow" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/wan1_phys_ip" Service="dc-4411" LogEnabled="False" />

<IPRule Name="http-map_wan" Action="SAT" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/wan1_phys_ip" Service="http-all" SATTranslateToIP="InterfaceAddresses/dc-virtual-ip" LogEnabled="False" />

<IPRule Name="http-map_wan_2" Action="Allow" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/wan1_phys_ip" Service="http-all" LogEnabled="False" />

<IPRule Name="irc-map_wan" Action="SAT" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/wan1_phys_ip" Service="irc" SATTranslateToIP="InterfaceAddresses/dc-virtual-ip" LogEnabled="False" />

<IPRule Name="irc-map_wan_2" Action="Allow" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/wan1_phys_ip" Service="irc" LogEnabled="False" />

<IPRule Name="irc-ssl-map" Action="SAT" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="irc-ssl" SATTranslateToIP="InterfaceAddresses/dc-virtual-ip" LogEnabled="False" />

<IPRule Name="irc-ssl-map-2" Action="Allow" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="irc-ssl" LogEnabled="False" />

<IPRule Name="irc-ssl-map_wan" Action="SAT" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/wan1_phys_ip" Service="irc-ssl" SATTranslateToIP="InterfaceAddresses/dc-virtual-ip" LogEnabled="False" />

<IPRule Name="irc-ssl-map_wan_2" Action="Allow" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/wan1_phys_ip" Service="irc-ssl" LogEnabled="False" />

<IPRule Name="torrent_SAT" Action="SAT" SourceInterface="l2tp_corbina" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="torrent" SATTranslateToIP="InterfaceAddresses/comp-virtual-ip" LogEnabled="False" />

<IPRule Name="torrent_Allow" Action="Allow" SourceInterface="l2tp_corbina" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="torrent" LogEnabled="False" />

<IPRule Name="torrent_SAT_2" Action="SAT" SourceInterface="lan" SourceNetwork="InterfaceAddresses/lannet" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="torrent" SATTranslateToIP="InterfaceAddresses/comp-virtual-ip" LogEnabled="False" />

<IPRule Name="torrent_NAT" Action="NAT" SourceInterface="lan" SourceNetwork="InterfaceAddresses/lannet" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="torrent" LogEnabled="False" />

<IPRule Name="pop3" Action="SAT" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="pop3" SATTranslateToIP="InterfaceAddresses/dc-virtual-ip" LogEnabled="False" />

<IPRule Name="pop3_allow" Action="Allow" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="pop3" LogEnabled="False" />

<IPRule Name="smtp" Action="SAT" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="smtp" SATTranslateToIP="InterfaceAddresses/dc-virtual-ip" LogEnabled="False" />

<IPRule Name="smtp_allow" Action="Allow" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="smtp" LogEnabled="False" />

<IPRule Name="ftp" Action="SAT" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="ftp-passthrough" SATTranslateToIP="InterfaceAddresses/dc-virtual-ip" LogEnabled="False" />

<IPRule Name="ftp_allow" Action="Allow" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="ftp-passthrough" LogEnabled="False" />

<IPRule Name="Webmin" Action="SAT" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="Webmin" SATTranslateToIP="InterfaceAddresses/dc-virtual-ip" LogEnabled="False" />

<IPRule Name="Webmin_allow" Action="Allow" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="Webmin" LogEnabled="False" />

<IPRule Name="http-proxy" Action="SAT" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="http-proxy" SATTranslateToIP="InterfaceAddresses/dc-virtual-ip" LogEnabled="False" />

<IPRule Name="http-proxy_allow" Action="Allow" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="http-proxy" LogEnabled="False" />

<IPRule Name="socks5-proxy" Action="SAT" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="socks5-proxy" SATTranslateToIP="InterfaceAddresses/dc-virtual-ip" LogEnabled="False" />

<IPRule Name="socks5-proxy_allow" Action="Allow" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="core" DestinationNetwork="InterfaceAddresses/l2tp_corbina_ip" Service="socks5-proxy" LogEnabled="False" />

<IPRuleFolder Name="lan_to_wan1">

<IPRule Name="drop_smb-all" Action="Drop" SourceInterface="lan" SourceNetwork="InterfaceAddresses/lannet" DestinationInterface="InternetWANS" DestinationNetwork="all-nets" Service="smb-all" LogEnabled="False" />

<IPRule Name="allow_traceroute-outbound" Action="NAT" SourceInterface="lan" SourceNetwork="InterfaceAddresses/lannet" DestinationInterface="InternetWANS" DestinationNetwork="all-nets" Service="traceroute-udp" LogEnabled="False" />

<IPRule Name="allow_ping-outbound" Action="NAT" SourceInterface="lan" SourceNetwork="InterfaceAddresses/lannet" DestinationInterface="InternetWANS" DestinationNetwork="all-nets" Service="ping-outbound" LogEnabled="False" />

<IPRule Name="allow_ftp-passthrough" Action="NAT" SourceInterface="lan" SourceNetwork="InterfaceAddresses/lannet" DestinationInterface="InternetWANS" DestinationNetwork="all-nets" Service="ftp-passthrough" LogEnabled="False" />

<IPRule Name="allow_standard" Action="NAT" SourceInterface="lan" SourceNetwork="InterfaceAddresses/lannet" DestinationInterface="InternetWANS" DestinationNetwork="all-nets" Service="all_tcpudp" LogEnabled="False" />

<IPRule Name="allow_traceroute-outbound-2" Action="NAT" SourceInterface="any" SourceNetwork="all-nets" DestinationInterface="any" DestinationNetwork="all-nets" Service="traceroute-udp" LogEnabled="False" />