Рейтинг: 4.1/5.0 (1877 проголосовавших)

Рейтинг: 4.1/5.0 (1877 проголосовавших)Категория: Инструкции

Помогите пожалуйста с настройкой D-Link DFL-210.

Нужно установить NAT и установить сеть через интернет.

Также нужно чтобы IP начинались с 192,168,90,1.

Заранее примного благодарен.

Кстати, та же проблема.

Добавлено через 1 минуту

сетевики второй день бьются с настройками сего девайса. заменили на DIR-100 - глючит собака:) А этот стабильно работал, только на него пароль никто не знал, потом пришлось его глюкнуть - тут и пошли траблы:)

Добавлено через 23 минуты

евайс интересный, только в настройке явно не для среднего юзверя. для грамотной настройки хорошо в сетевых протоколах разбираться нуна.

Кстати, та же проблема.

Добавлено через 1 минуту

сетевики второй день бьются с настройками сего девайса. заменили на DIR-100 - глючит собака:) А этот стабильно работал, только на него пароль никто не знал, потом пришлось его глюкнуть - тут и пошли траблы:)

Добавлено через 23 минуты

евайс интересный, только в настройке явно не для среднего юзверя. для грамотной настройки хорошо в сетевых протоколах разбираться нуна.

Сегодня как раз такой буду донастраивать. В инет пускает, блокирует внутрисетевой трафик (времени не хватило разобраться). Если вопрос ещё актуален - отпишу, что и как.

Так как всётаки настроить DFL-ку. Сцука в нет не пускает. По мануалу всё делаю и хоть бы хны. Замучился совсем. может кто нет отписаться по существву.

Добавлено через 1 минуту

Еслив надо конфу могу закинуть! За раннее благодарю!

Сегодня как раз такой буду донастраивать. В инет пускает, блокирует внутрисетевой трафик (времени не хватило разобраться). Если вопрос ещё актуален - отпишу, что и как.

Намши как настроил выход в интернет на DFL-210, очень мучает вопрос.

Добавлено через 1 минуту

Если кто смог разобраться с DFL-210. отпишитесь, а то скоро голова сломается.

[Только зарегистрированные пользователи могут видеть ссылки]

Так как всётаки настроить DFL-ку. Сцука в нет не пускает. По мануалу всё делаю и хоть бы хны. Замучился совсем. может кто нет отписаться по существву.

Добавлено через 1 минуту

Еслив надо конфу могу закинуть! За раннее благодарю!

Проблема актуальна!

Все также по прежнему!

отпишитесь кто настроил.

Добавлено через 30 минут

Воопщем настроил.

подключение по PPPPоE

Сбрасываем в дефолт (заводские установки) заходим на него (210) справа в меню появится типа помошник установки или как то так (последняя ссылка в верхнем узком меню) тыкаем вводим все параметры какие нужны и там где DHCP указываем DNS СЕРВЕРА ПРОВАЙДЕРА. собственно в этом лично у меня была проблема

У меня стоит 210 между моей вафлей и сиськой провайдера. Могу выложить свои настройки, ежели кому нужно. Тоже с непривычки возился с ним долго, пока настроил.

Все делал по этой инструкции ([Только зарегистрированные пользователи могут видеть ссылки]) и этой ([Только зарегистрированные пользователи могут видеть ссылки]межсетевой-экран-d-link-dfl-210-настройка-и-конфи/). Главное - после настройки НЕ ЗАБУДЬТЬ ПРИМЕНИТЬ И ПЕРЕЗАГРУЗИТЬ фаерволл. И законнектиться в Панель управления по новой. Иначе ничего не сохранится.

Всем привет у меня тоже с этой штукой проблема в настройке

В общем сеть имеет такой вид

[Только зарегистрированные пользователи могут видеть ссылки] ([Только зарегистрированные пользователи могут видеть ссылки])

Установить его надо на канал WAN по которому поступает интернет, причем адрес и все такое провайдер автоматически назначает.

Надо сделать так чтобы интернет был на всю сеть.

Но самое главное чтобы по протоколу RDP могли люди из других городов подключаться к серверу.

Пробовал по ссылкам материал - все равно не пропускает пакеты.

Буду признателен за любую помощь

У меня тоже не получается настроить pppoe,,базовые мануалы не помогают(

Информация о файле:

Средняя скорость скачивания: 3018 КБ/сек.

Размер файла: 1574 Kb

Язык: Русский - English - Украинский

Manufacturer’s Description. Description Designed specifically for the Small Office/Home Office, the DFL - 210 Network Security Firewall has numerous flexible features.

Shop Yahoo Shopping today and save!

This article teaches you how to create and configure a custom service on D- Link firewall DFL - 210, DFL -800, DFL -1600. Step 1: Open the web browser and type the IP.

Model Brand D- Link Model DFL - 210 SPEC Type Wired Ports WAN: 1 10/100BASE-TX Port LAN: 4 10/100BASE-TX Ports Console Port: Serial COM Port Wired Speed 10/100 Mbps.

DFL - 210 - Network Security Firewall. Find a D- Link Store The D- Link DFL - 210 Network Security Firewall offers high return on investment through robust security.

Compare And Save.

Здравствуйте. В руки попал D-Link DFL-210. Пытаюсь его настроить, однако не могу попасть в web-панель захожу по адресу https://192.168.1.1 - не заходит. Прошерстил интернет - перепробовал различные порты для подключения 443, 800. Хорошо. Возможно до меня на этом роутере поменяли адрес доступа. Начинаю его ресетить. Как в инструкции: лампочка 3 раза моргнет, выключится, включится - вот и сброшено все. На деле: моргает, выключается, включается, но доступа к web-морде не дает. Подскажите пожалуйста, что можно придумать для решения проблемы?

41792 / 34177 / 6122

13.07.2015, 14:37 Настройка D-Link DFL-210

После регистрации реклама в сообщениях будет скрыта и будут доступны все возможности форума.

13.07.2015, 15:00 Настройка D-Link DFL-210

Каким способом подключаетесь к железке? Покажите вывод команды ipconfig.

13.07.2015, 20:20 [ТС] Настройка D-Link DFL-210

quwy. Напрямую, в ее порт.

14.07.2015, 09:41 Настройка D-Link DFL-210

у тебя вирт машина стоит что ли?

IPv4 Address. 192.168.1.152

* *Subnet Mask. 255.255.255.0

* *Default Gateway. 192.168.1.10

это руками прописано или выдано каким либо dhcp-сервером?

выкладывать лучше

37091 / 29110 / 5898

14.07.2015, 13:41 Настройка D-Link DFL-210

Еще ссылки по теме:

Или воспользуйтесь поиском по форуму:

14.07.2015, 13:41 Настройка D-Link DFL-210

подключись через консольный кабель и там выполни команду

netobjects

увидишь какой ip на нем

Добавлено через 2 минуты

и еще такой момент в какой порт на DFL подключаешься.

14.07.2015, 13:41 Настройка D-Link DFL-210

Текущее время: 20:46. Часовой пояс GMT +3.

Идем к источникам

D-Link DFL-210

Шаг 1: Убедитесь, что питание устройства отключено.

Шаг 2: Нажмите и удерживайте кнопку reset, расположенную на задней панели межсетевого экрана. Удерживая в нажатом положении кнопку reset, включите питание межсетевого экрана.

Шаг 3: Продолжайте удерживать кнопку reset в нажатом состоянии в течение 30 секунд после включения устройства.

Шаг 4: Отпустите кнопку reset, и межсетевой экран будет сброшен к заводским настройкам по умолчанию.

Настройка ПК

- ІР 192.168.0.2 или 192.168.1.2 или 192.168.2.2

-Маска 255.255.255.0

-шлюз 192.168.0.1 или 192.168.1.1 или 192.168.2.1

Примечание: Ваш межсетевой экран готов к настройке только, когда загорится светодиодный индикатор System

4 LAN Статический IP В целях безопасности по умолчанию включен только

интерфейс LAN

P.S. WAN-интерфейс не поддерживает автоматическое определение полярности кабеля MDI/MDI-X (тип кабеля Straight-through или Crossover).

Редакция сайта iXBT.com обращается к вам с просьбой отключить блокировку рекламы на нашем сайте.

Дело в том, что деньги, которые мы получаем от показа рекламных баннеров, позволяют нам писать статьи и новости, проводить тестирования, разрабатывать методики, закупать специализированное оборудование и поддерживать в рабочем состоянии серверы, чтобы форум и другие проекты работали быстро и без сбоев.

Мы никогда не размещали навязчивую рекламу и не просили вас кликать по баннерам. Вашей посильной помощью сайту может быть отсутствие блокировки рекламы.

Спасибо вам за поддержку!

Этот, а также несколько следующих обзоров будут посвящены Интернет-файрволу D-Link DFL-210.

СодержаниеФункциональные возможности устройства: Интернет-маршрутизатор с 4-хпортовым коммутатором на LAN-интерфейсе, IPSec, PPTP и L2TP VPN серверами, механизмом обнаружения и предотвращения вторжений, возможностью шейпинга трафика. Так как устройство названо файрволом, оно имеет достаточно много возможностей безопасности, о которых будет более подробно рассказано в цикле статей, посвященных этому устройству.

На устройстве расположены следующие индикаторы:

Сзади на устройстве расположены:

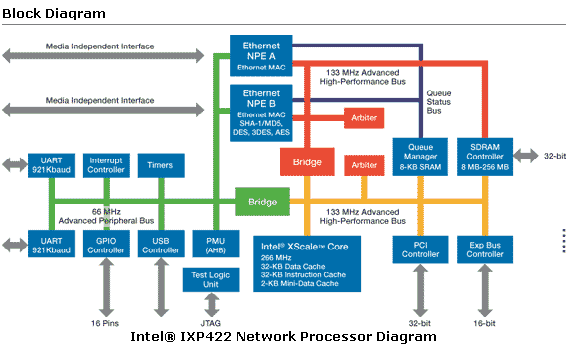

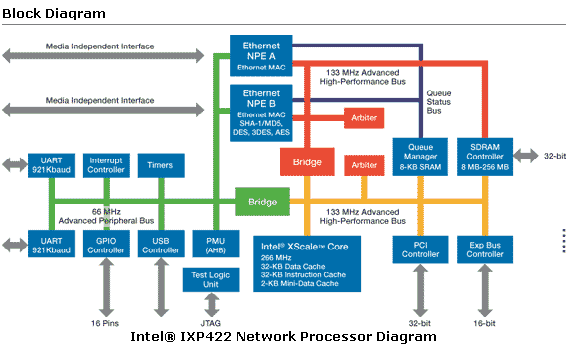

Устройство выполнено на базе процессора Intel IXP422 (266МГц, аппаратная поддержка алгоритмов SHA-1, MD5, DES/3DES, AES, 2 MII — интерфейса, поддержка 33/66 МГц PCI-шины, USB 1.1, низкое энергопотребление).

Блок-схема работы процессора представлена ниже

На плате установлено:

пластиковый, допускается горизонтальная установка, а также подвес на стену

По сути, устройство является обычным маршрутизатором, с расширенной настройкой безопасности, возможностями обнаружения вторжений и шейпинга трафика.

На момент написания обзора на сайте D-Link не было никакой информации о представленном устройстве, поэтому документацию на устройство можно найти здесь (

Конфигурацию устройства можно производить через консольный порт с использованием CLI (Command Line Interface, интерфейс командной строки) или через WEB-интерфейс (как с использованием SSL, так и без него).

Интерфейс настройки через командную строку достаточно сложен и имеет большое количество команд, но может пригодиться при первоначальной настройке устройства. Его основное предназначение — получение сведений, а не задание настроек (даже IP-адрес сменить нельзя). Зато сброс параметров и даже восстановление первоначальной версии прошивки осуществляется через него.

Основная настройка устройства осуществляется через WEB-интерфейс, который выполнен в стиле XP. что, несомненно, делает его более привлекательным, но, к сожалению, более легким он от этого не становится. На то, чтобы разобраться, как пользоваться интерфейсом настройки у меня ушло достаточно много времени, зато это "усложнение" позволило добиться большей гибкости настройки. Также можно сказать, что WEB-интерфейс устройства очень громоздкий (одних только скриншотов без подробностей настройки получилось более 150).

Скриншоты WEB-интерфейса настройки приведены здесь.

Список параметров SNMP приведен здесь.

Рассмотрим некоторые настройки WEB-интерфейса более подробно. Как говорилось выше, WEB-интерфейс устройства достаточно гибок и поэтому сложен (то есть простота принесена в жертву ради большей гибкости). Это заключается в задании большого количества мелких параметров, которые сами по себе не имеют смысла (например, отдельно создается список IP-адресов и отдельно создается список всевозможных сервисов, а затем адреса и сервисы из этих списков используются при создании списка правил фильтрации). Таким образом, получаются зависимости (наподобие тех, что возникают в базах данных), которые можно нарушить, удалив, например, из списка сервисов тот, который фигурирует в каком-либо правиле фильтрации. При этом устройство не позволит произвести сохранение конфигурации до избавления от подобных "потерянных" связей.

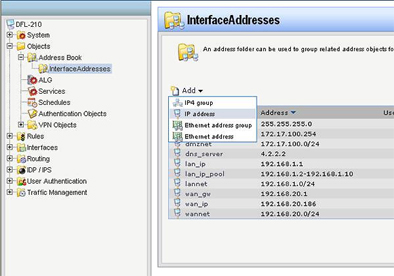

Наглядный пример вышесказанного — назначение IP-адресов различным интерфейсам. В устройстве присутствует список различных IP-адресов и подсетей, в который мы можем добавлять и удалять различные пункты

То есть в список, представленный на рис. 1, мы можем добавлять пункты с любыми именами и адресами. Для того чтобы сменить IP-адрес интерфейса устройства, потребуется в другом пункте меню "связать" конкретный интерфейс с адресом из этого списка, а также задать подсеть и адрес шлюза для интерфейса (эти параметры также берутся из списка, представленного на рис. 1).

Для хранения логов, можно использовать внутреннюю память устройства, Syslog-сервер или отправлять логи по электронной почте. Адрес Syslog-сервера можно выбрать из списка, представленного на рис. 1 и рис. 2 (можно заметить, что списки на этих рисунках несколько различаются — это связано с тем, что они могут храниться в виртуальных каталогах, содержимое одного из которых представлено на рис. 1, а содержимое остальных прослеживается на рис. 2)

При создании DHCP-сервера, возможно задание большого количества дополнительных опций (использование данных опций происходит в том случае, если DHCP-клиент распознает соответствующие настройки и производит конфигурацию с их использованием). Примером такой дополнительной опции служит "Default IP TTL" (Time to Leave по умолчанию для IP-пакетов). Список этих параметров приведен здесь.

Устройство позволяет задать достаточно много различных параметров верификации, логирования и передачи трафика, однако эти настройки не имеют описания в документации. Пункт меню с этими настройками назван "Advanced Settings" (расширенные настройки). Среди этих настроек задается TTL IP пакетов устройства, что делать с IP-пакетами, имеющими адрес источника 0.*.*.*, что делать с TCP-пакетами, с одновременно установленными флагами SYN и FIN (иногда используются при сетевых атаках) и т.д. Как варианты действий — можно отбрасывать (в том числе с фиксацией в логах), либо пропускать (в том числе с фиксацией в логах). Полный список настроек этой группы можно увидеть здесь. здесь. здесь. здесь. здесь. здесь. здесь. здесь и здесь .

В разделе "Application Layer Gateways", помимо опций, позволяющих работать через NAT таким протоколам как FTP и H.323 (использование данных протоколов через обычную трансляцию адресов невозможно без дополнительных приемов, так как в самих пакетах передаются адреса источника и назначения пакетов), можно обнаружить пункт "HTTP ALG"

Данная возможность позволяет проводить фильтрацию WEB по URL WEB-страницы, а также блокировать ActiveX и JAVA-приложения, скрипты Javascript/VBScript и Cookies.

При задании правил файрвола, политик маршрутизации, настройке шейпинга трафика, а также при настройке некоторых других параметров, возможно использование расписания ("Schedule"). Это позволяет задать интервалы времени, в которые эти параметры будут применяться. Точность задания правил расписания — 1 час. Возможно задание времени начала и окончания действия расписания (день/месяц/год)

Настройка IPSec, PPTP и L2TP VPN-серверов будет вкратце рассмотрена в следующих частях обзора, посвященного этому устройству.

При создании правил фильтрации, возможно использование следующих действий:

Обычно, при установлении соединения, файрвол создает специальную запись, которая позволяет не проводить проверку всех пакетов, а проверять только первые пакеты — то есть через список правил фильтрации проходят только пакеты, устанавливающие соединения, а остальные пакеты не подвергаются проверке (если соединение будет установлено, то все пакеты данного соединения будут пропускаться через файрвол). Этот механизм называется Stateful Packet Inspection (SPI). Действие FwdFast фильтра позволяет избежать создания таких записей — это может быть полезно, в случае если нам по каким-либо причинам нужно проверять каждый пакет (что существенно замедляет работу), либо если пакеты проходят настолько редко, что держать в памяти такую запись бессмысленно.

Механизм SPI может также работать с протоколами, которые сами по себе не устанавливают устойчивых соединений (например, UDP) — при этом такие записи в файрволе создаются при прохождении первого пакета через файрвол и удаляются по истечении какого-то определенного периода времени с момента прохождения последнего (данный интервал времени можно задать в разделе расширенных настроек — "Advanced Settings").

Использование пункта "ARP Table" позволяет производить статическое связывание MAC-адресов с IP-адресами, а также создавать дополнительные IP-адреса на интерфейсах устройства (LAN, WAN, DMZ) с различными MAC-адресами (однако как я не пытался "заглушить" MAC-адрес по умолчанию, сделать этого мне не удалось. Получается, что я могу создавать виртуальные интерфейсы с заданными мной MAC-адресами и присваивать им IP-адреса, но отключить или изменить аппаратный MAC-адрес интерфейса я не могу).

Устройство позволяет создавать политики маршрутизации — Policy Routing (наподобие тех, что можно создавать в Linux, используя iproute2). Для этого создаются собственные таблицы маршрутизации, состоящие из ряда маршрутов (которые в свою очередь определяют, куда будут посылаться пакеты, адрес назначения которых указанная сеть: интерфейс, адрес шлюза, адрес, который станет адресом источника пакетов в случае, если интерфейс имеет несколько IP-адресов)

и самих политик, которые могут направлять трафик в определенную таблицу маршрутизации в зависимости от адресов источника/назначения, протоколов и портов (в случае протокола TCP или UDP), расписания, а также адресов и интерфейсов источника и назначения пакетов.

Устройство имеет возможность обнаружения и предотвращения вторжений — в устройстве хранятся сигнатуры, позволяющие обнаруживать и предотвращать попытки вторжения. Данные сигнатуры можно обновлять (в том числе в автоматическом режиме). Возможности настройки данной возможности мы рассмотрим в следующих обзорах, посвященных данному устройству.

Также возможно создание внутренней базы данных пользователей и\или использование внешнего сервера RADIUS для аутентификации (используется, например, как список пользователей, подключающихся к PPTP-серверу).

Возможности шейпинга трафика также будут рассмотрены в следующем обзоре.

Отображению различной статистики посвящен отдельный пункт меню, который содержит в себе следующие пункты:

Именно из этой статистики было определено (напомню, что спецификации устройства пока нет на сайте компании D-Link), что устройство имеет 128 Мбайт оперативной памяти, поддерживает до 12000 одновременных соединений, позволяет устанавливать 100 IPSec-туннелей, 100 PPP-соединений и использовать до 500 правил фильтрации файрвола.

В заключение скажу, что применение настроек не происходит до момента их сохранения — то есть можно сначала внести все необходимые соединения, а затем включить новые настройки разом. Но сохранение конфигурации, как оказалось, является не очень простой задачей для неподготовленного пользователя. После выполнения "сохранения настроек" для их окончательного применения и запоминания необходимо зайти на WEB-интерфейс устройства в течение определенного промежутка времени (его также можно задать). Сделано это, судя по всему, для того, чтобы случайно не изменить настройки удаленного устройства так, что сам администратор потеряет к нему доступ. По истечении этого промежутка времени, в случае если администратор не зашел на интерфейс устройства, возвращаются первоначальные настройки.

Мне пришлось сразу сменить IP-адрес LAN-интерфейса устройства, но он не менялся до тех пор, пока я не менял адрес своего подключения и не заходил на WEB-интерфейс, причем сделать это было нужно в течение ограниченного промежутка времени (по умолчанию 30 с. — этого явно может не хватить на то, чтобы сменить IP-адрес соединения и снова зайти на WEB-интерфейс).

Тестирование производительностиТестирование проводного сегмента

Тестирование проводилось по этой методике

Максимальная скорость: 67,90 Мбит/с — достаточно высокий показатель. В полнодуплексном режиме скорость трафика несколько снижается, а скорость в направлении WAN->LAN становится существенно ниже скорости в направлении LAN->WAN.

Посмотрим, как ведет себя трафик при уменьшении размера пакетов:

08 Mar 2011 | Автор: anchous |

В процессе войны с поганейшим агрегатом из всех что мне доводилось встречать, под названием D-Link DFL-210, возникла необходимость попасть в сеть клиента, при том, что VPN я поднять на нем пока не смог, ибо соединение устанавливается, но как то не понятно реализована внутренняя маршрутизация, хотя я настраивал точно по имеющимся в инете ФАКам, и после установления соединения, пингуется только внутренний интерфейс. Но это тема для другого разговора, а пока я быстро решил поднять на коленке проброс RDP на внутренний хост, с тем чтобы быстро решить необходимую мне задачу.

На D-Link сайте нашел веселые картинки, показывающие как и что сделать, но поскольку мне их публиковать ломы. то распишу руками.

1. Логинимся на рутер

2. Создаем объект на который будем пробрасывать порты:

Objects -> Address Book -> InterfaceAddresses -> Add IP4 Address

Name: Имя-сервера

Address: IP-адресс сервера

3. Создаем правила проброса портов:

Rules -> IP Rules -> Add IP Rule Folder -> Входим в новую папку и Add IP Rule (две штуки)

3.1. Правило проброса:

Вкладка General:

Action: SAT

Service: rdp

Source (interface/network): any/all-nets

Destination (interface/network): core/wan_ip

Вкладка SAT:

Включаем кнопочка на Destination IP

New IP Address: Имя-сервера (из п.2)

New Port: 3389

Включаем чекбокс: All-to-One Mapping: rewrite all destination IPs to a single IP

3.2 Правило прохождения пакета:

Вкладка General:

Action: Allow

Service: rdp

Source (interface/network): any/all-nets

Destination (interface/network): core/wan_ip

По версии D-Link на этой торжественной ноте можно говорить: Configuration -> Save and Activate, но у меня после этого канал поднимался где то на полторы минуты, после чего соединение висло, а рутер говорил что он был перезапущен из-за ошибки: “Could not establish bi-directional communication after configuration upload”. Зная как работает D-Link, я пришел к тому, что второе правило, которое гарантирует прохождение пакета- не отрабатывает тот самый пресловутый bi-directional. который D-Link обещает всем выбравшим в действии правила Allow, для того чтобы не создавать два правила туда и назад. Но це оказалась не фича, а бага, поэтому я добавил третье правило:

Вкладка General:

Action: Allow

Service: rdp

Source (interface/network): wan/Имя-сервера (из п.2)

Destination (interface/network): any/all-nets

После этого коннект поднялся нормально, даже не смотря на ту же самую ошибку, которая так и осталась висеть в причине перезапуска, но уже не мешала стабильности соединения.

Не согласен! …С поганейшим агрегатом…

то что мануалы не дописаны – это ясно, но включайте голову. вставляйте руки как надо, и читайте логи(в них всегда можно прочитать-понять на чем спотыкач) и будет вам счастье.

PS. у меня через него работают:

проброс внутрь

ApexDC, торренты, самба шары (с wan интерфейса с определенных адресов пускает для друзей) SSH (на внутренние серваки с нужных мне портов перебрасывает на 22)

CS1.6

VPN подключение к интернету по L2TP держит стабильно. от провайдера 14 мегабит поддерживает без обрезки.

мультикаст во внутреннюю сетку (Simple TV работает отлично)

свои логи даже сбрасывает на внутренний сервак

во внутренней сетке привязка IP к MAC адресам.

А вы говорите….

anchous Reply:

April 27th, 2012 at 2:00 pm

включать голову – это скорее относится к таким вот комментаторам: поганый он именно от того, что помимо своего взгляда на реализацию сетевых протоколов, все делается в нем совершенно не тривиально, и там где в линксисе надо поставить два правила, в этом кирогазе надо произвести штук 5-10 настроек в разных разделах, а потом как вы точно заметили- сидеть и отлавливать в логах почему не работает.

если вы полагаете что так оно и надо, то полемика здесь бессмысленна.

Ув. Автор

В дфл-серии применяется логика а-ля циско. Где пляшут от частного к общему. Это в отличие от домашних роутеров, где идём от общего к частному.

Непонятна эта логика может быть лишь тем, кто мало знаком с серьёзными устройствами. А для тех, кто писал конфиги для цисок – это как два пальца.

Дфл-серия – это крайне стабильные железки. 210е у меня в доп. офисах работают уже четвёртый год :] При ценнике в несколько раз ниже циско дают такую же тонкость настройки и такую же стабильность. Им всё похрен – скачки напряжения, выключения, внезапные включения – всё равно оживает и снова даёт связь.

Софтовые решения дороги (если ставить на нормальное железо, а не на десктоп), монструозны и всё-таки капризны. Домашние роутеры с красивой вебмордой отлетают сами собой, не могут они такой аптайм в массе обеспечить.

з.ы. и из дешевых решений можно сравнивать разве что с микротиками и зуволлом. Но никак не с решением на основе фряхи (любым, что сервер, что перешитый домашний роутер)

anchous Reply:

September 19th, 2013 at 2:18 am

обожаю такие умные комменты из серии “сам не похвалишь, никто не похвалит”.

циску то когда нить живую видеть доводилось?

у неё также все настраивается не так как в офф.мануале?

NAT у циски, если что, работает нормально ) в отличии от длинковских трактовок с пробросом портов или обращения во внутрь сетки изнутри же

на тему 210 не скажу, но зная как работают их свичи, то что им все похрен – не поверю, так как свичи (любых серий) вылетают от малейших скачков напряжения и даже грозовой статики

и да, на основе софтового решения, можно замутить шлюз любой сложности и конфигурации тем более что по масштабируемости и производительности он переплюнет любую железку

Включил. Ничего не меняется. Дело в том, что до того как япереключил на старый роутер, тунель поднимался именно с такими настройками![]() local_group.JPG

local_group.JPG

Тунель у вас не поднялся, на скрине у вас стоит адрес 169. Это не ip Билайна.

не-не-не. Это уже скрин когда он не поднят. Когда он БЫЛ поднят, я скрины не делал. там был нормальный IP билайна.

Сделайте команду tracert по имени и ip до серверов ДНС и L2TP. Посмотрите как идет маршрут и резолвятся ли сервера.

Сообщение изменено: сталь (21 Июль 2011 - 12:34 )

Firewall D-Link DFL-860E(F/W v2.40.03.08) + Wi-Fi D-Link DIR-300NRU(F/W v2.06). WAN1 Beeline(100/100 Мбит/с L2TP) + WAN2 Onlime(25/12 Мбит/с)

Отправлено 11 Декабрь 2011 - 23:51

Знатная штука. настроил себе и pptp и IPTV на ней. пинг из внешки, веб сервер локльный во внешку пробросил.

Все арбайтает. Есть у кого вопросы еще по ней? спрашивайте.

PS. У меня настроен PPTP (не L2TP). Когда настраивал сначала столкнулся с проблеммой что не резолвиться имя VPN

сервера. DNS_Relay корректно настроил- появилась надпись в логах, что модем не цепляется. Посмотрел диапазон ип по которым он цепляется и просто добавил его в папку своих адресов локалки Билайн и соответственно в эту группу (! очень важно) ну и заработало все. При старте модема раз 7-10 сначала видно не резолв имени VPN а потом все подключается.

C IPTV тоже пришлось поколдовать, т.к. в инструкции как и в первом случае неверные IP адреса.IP multicast сервера взял из софт программы (у меня не приставка) и подсмотрел в логах опять же IP видеосервера с которого мой DFL благополучно сбрасывал пакеты. Добавил в папку\группу серверов соответствующий диапазон IP и все работает.

Красота.

Спрашивайте- у кого вопросы. Желательно конечно логи сюда скопировать чтобы понять что не работает. в крайнем случае поделюсь дампом настроек своим.

PPS

пробросил извне DC, torrent, наружу корректно настроил FTP в общем доволен !!!

А недавно узнал что порт DMZ можно перенастроить под WAN2 и от двух провайдеров получать интернет,

при этом гибко будут работать таблицы маршрутизации в случае если один пров отвалится, всегда будет работать другой!!!

Сообщение изменено: Taylor14 (18 Декабрь 2011 - 11:00 )

#27 anton_borovkov

anton_borovkov

Отправлено 07 Февраль 2012 - 16:21

Добрый день мучаюся с этой железякой не чего не получается обчитался это тему!! Соединение не получается инета нету может кто небудь поскажет где ошибка или у кого небудь появился новый материал на это тему!? Щас вижу тунель соединяется но интернет не работает

В логе получаем вот такое:

2012-02-07

16:36:48 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

217.69.129.211 39782

110 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:36:48 Warning RULE

6000051 Default_Rule UDP lan 192.168.1.50

192.168.0.2 137

137 ruleset_drop_packet

drop

ipdatalen=58 udptotlen=58

2012-02-07

16:36:47 Warning RULE

6000051 Default_Rule UDP lan 192.168.1.50

192.168.0.2 137

137 ruleset_drop_packet

drop

ipdatalen=58 udptotlen=58

2012-02-07

16:36:42 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

217.69.129.211 39782

110 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:36:39 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

217.69.129.211 39782

110 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:36:37 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

217.69.129.211 39781

25 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:36:35 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

192.168.0.2 39777

445 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:36:35 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

192.168.0.2 39778

139 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:36:34 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

217.69.129.211 39781

25 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:36:34 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

192.168.0.2 39776

445 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:36:32 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

217.69.129.211 39780

1863 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:36:31 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

77.67.29.137 39774

80 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:36:29 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

217.69.129.211 39780

1863 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:36:29 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

192.168.0.2 39778

139 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:36:29 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

192.168.0.2 39777

445 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:36:28 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

192.168.0.2 39776

445 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:36:27 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

217.69.129.211 39775

5190 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:36:26 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

192.168.0.2 39778

139 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:36:26 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

192.168.0.2 39777

445 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:36:25 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

77.67.29.137 39774

80 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:36:25 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

192.168.0.2 39776

445 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:36:24 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

217.69.129.211 39775

5190 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:36:22 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

77.67.29.137 39774

80 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:36:22 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

217.69.129.211 39773

80 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:36:19 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

217.69.129.211 39773

80 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:36:17 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

217.69.129.211 39772

443 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:36:15 Info CONN

600005 sat_dns_raley UDP lan

wan 192.168.1.50

192.168.1.1 58202

53 conn_close_natsat

close

conn=close connnewsrcip=10.149.34.205 connnewsrcport=16237 connnewdestip=213.234.192.7 connnewdestport=53 origsent=310 termsent=0

2012-02-07

16:36:14 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

217.69.129.211 39772

443 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:36:12 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

217.69.129.211 39771

2042 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:36:10 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

77.67.29.137 39770

80 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:36:09 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

217.69.129.211 39771

2042 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:36:07 Notice ARP

300003 ARPQueryNoSenderIP wan 0.0.0.0

10.149.35.73 no_sender_ip

drop

hwsender=00-26-9e-9d-1c-cb hwdest=ff-ff-ff-ff-ff-ff arp=request srcenet=00-26-9e-9d-1c-cb destenet=00-00-00-00-00-00

2012-02-07

16:36:06 Info CONN

600004 sat_dns_raley UDP lan

wan 192.168.1.50

192.168.1.1 58615

53 conn_open_natsat

satdestrule=sat_dns_relay conn=open connnewsrcip=10.149.34.205 connnewsrcport=18537 connnewdestip=213.234.192.7 connnewdestport=53

2012-02-07

16:36:06 Notice ARP

300003 ARPQueryNoSenderIP wan 0.0.0.0

10.149.35.73 no_sender_ip

drop

hwsender=00-26-9e-9d-1c-cb hwdest=ff-ff-ff-ff-ff-ff arp=request srcenet=00-26-9e-9d-1c-cb destenet=00-00-00-00-00-00

2012-02-07

16:36:05 Warning IP_PROTO

7000014 TTLOnLowMulticast UDP lan 192.168.1.50

239.255.255.250 64470

1900 ttl_low

drop

ttl=1 ttlmin=3 ipdatalen=141 udptotlen=141

2012-02-07

16:36:05 Notice ARP

300003 ARPQueryNoSenderIP wan 0.0.0.0

10.149.35.73 no_sender_ip

drop

hwsender=00-26-9e-9d-1c-cb hwdest=ff-ff-ff-ff-ff-ff arp=request srcenet=00-26-9e-9d-1c-cb destenet=00-00-00-00-00-00

2012-02-07

16:36:04 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

77.67.29.137 39770

80 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:36:04 Notice ARP

300003 ARPQueryNoSenderIP wan 0.0.0.0

169.254.83.50 no_sender_ip

drop

hwsender=00-26-9e-9d-1c-cb hwdest=ff-ff-ff-ff-ff-ff arp=request srcenet=00-26-9e-9d-1c-cb destenet=00-00-00-00-00-00

2012-02-07

16:36:04 Warning RULE

6000051 Default_Rule UDP lan 192.168.1.50

192.168.0.2 137

137 ruleset_drop_packet

drop

ipdatalen=58 udptotlen=58

2012-02-07

16:36:03 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

217.69.129.211 39767

110 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:36:02 Warning IP_PROTO

7000014 TTLOnLowMulticast UDP lan 192.168.1.50

239.255.255.250 64470

1900 ttl_low

drop

ttl=1 ttlmin=3 ipdatalen=141 udptotlen=141

2012-02-07

16:36:02 Warning RULE

6000051 Default_Rule UDP lan 192.168.1.50

192.168.0.2 137

137 ruleset_drop_packet

drop

ipdatalen=58 udptotlen=58

2012-02-07

16:36:01 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

77.67.29.137 39770

80 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:36:01 Warning RULE

6000051 Default_Rule UDP lan 192.168.1.50

192.168.0.2 137

137 ruleset_drop_packet

drop

ipdatalen=58 udptotlen=58

2012-02-07

16:35:59 Warning IP_PROTO

7000014 TTLOnLowMulticast UDP lan 192.168.1.50

239.255.255.250 64470

1900 ttl_low

drop

ttl=1 ttlmin=3 ipdatalen=141 udptotlen=141

2012-02-07

16:35:57 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

217.69.129.211 39767

110 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:35:56 Warning IP_PROTO

7000014 TTLOnLowMulticast UDP lan 192.168.1.50

239.255.255.250 64470

1900 ttl_low

drop

ttl=1 ttlmin=3 ipdatalen=141 udptotlen=141

2012-02-07

16:35:54 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

217.69.129.211 39767

110 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:35:53 Warning IP_PROTO

7000014 TTLOnLowMulticast UDP lan 192.168.1.50

239.255.255.250 64470

1900 ttl_low

drop

ttl=1 ttlmin=3 ipdatalen=141 udptotlen=141

2012-02-07

16:35:52 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

217.69.129.211 39766

25 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:35:50 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

111.221.77.144 39764

80 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:35:50 Warning IP_PROTO

7000014 TTLOnLowMulticast UDP lan 192.168.1.50

239.255.255.250 64470

1900 ttl_low

drop

ttl=1 ttlmin=3 ipdatalen=141 udptotlen=141

2012-02-07

16:35:49 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

111.221.74.27 39763

80 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:35:49 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

77.67.29.137 39762

80 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:35:49 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

217.69.129.211 39766

25 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:35:49 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

111.221.77.144 39761

443 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:35:49 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

192.168.0.2 39759

139 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:35:49 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

192.168.0.2 39758

445 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:35:48 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

64.4.23.158 39757

80 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:35:48 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

111.221.74.27 39755

443 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:35:48 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

192.168.0.2 39754

445 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:35:47 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

111.221.77.144 39753

33033 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:35:47 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

217.69.129.211 39765

1863 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:35:47 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

157.55.130.156 39752

80 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:35:47 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

64.4.23.158 39751

443 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:35:46 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

111.221.74.27 39750

33033 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:35:46 Info CONN

600004 sat_dns_raley UDP lan

wan 192.168.1.50

192.168.1.1 57660

53 conn_open_natsat

satdestrule=sat_dns_relay conn=open connnewsrcip=10.149.34.205 connnewsrcport=22518 connnewdestip=213.234.192.7 connnewdestport=53

2012-02-07

16:35:46 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

157.55.235.155 39749

80 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:35:45 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

157.55.130.156 39748

443 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:35:45 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

64.4.23.158 39747

33033 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:35:45 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

157.55.56.143 39746

80 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:35:44 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

111.221.77.144 39764

80 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:35:44 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

157.55.235.155 39745

443 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:35:44 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

217.69.129.211 39765

1863 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:35:44 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

157.55.130.156 39744

33033 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:35:43 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

111.221.74.27 39763

80 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:35:43 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

157.56.52.34 39743

80 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:35:43 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

77.67.29.137 39762

80 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:35:43 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

157.55.56.143 39742

443 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:35:43 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

111.221.77.144 39761

443 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:35:43 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

192.168.0.2 39759

139 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:35:43 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

192.168.0.2 39758

445 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:35:43 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

157.55.235.155 39740

33033 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:35:42 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

64.4.23.158 39757

80 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:35:42 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

217.69.129.211 39756

5190 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:35:42 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

111.221.77.141 39739

80 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:35:42 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

111.221.74.27 39755

443 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:35:42 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

157.56.52.34 39738

443 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:35:42 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

192.168.0.2 39754

445 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:35:41 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

111.221.77.144 39764

80 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:35:41 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

157.55.56.143 39737

33033 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:35:41 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

111.221.77.144 39753

33033 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:35:41 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

157.55.130.156 39752

80 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:35:41 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

64.4.23.158 39751

443 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:35:40 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

111.221.74.27 39763

80 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:35:40 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

111.221.77.141 39736

443 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:35:40 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

111.221.74.27 39750

33033 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:35:40 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

157.56.52.34 39735

33033 ruleset_drop_packet

drop

ipdatalen=28 tcphdrlen=28 syn=1

2012-02-07

16:35:40 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

77.67.29.137 39762

80 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

2012-02-07

16:35:40 Warning RULE

6000051 Default_Rule TCP lan 192.168.1.50

111.221.77.144 39761

443 ruleset_drop_packet

drop

ipdatalen=32 tcphdrlen=32 syn=1

Taylor14

Taylor14