Рейтинг: 5.0/5.0 (1871 проголосовавших)

Рейтинг: 5.0/5.0 (1871 проголосовавших)Категория: Инструкции

Приложение N 3 к Типовому соглашению "Об обмене электронными документами между управлениями Федерального казначейства по субъектам Российской Федерации и территориальными управлениями Федерального агентства по управлению федеральным имуществом", утвержденному Приказом Федерального казначейства и Федерального агентства по управлению федеральным имуществом от 14 апреля 2005 г. N 4н/116

ПО ЗАЩИТЕ ИНФОРМАЦИИ ПРИ ОБМЕНЕ ЭЛЕКТРОННЫМИ ДОКУМЕНТАМИ

1. Общие положения

1.1. Настоящие Требования определяют организационно-технические мероприятия по защите информации при обмене электронными документами между управлением Федерального казначейства по субъекту Российской Федерации и территориальным управлением Федерального агентства по управлению федеральным имуществом (далее - ТУ Росимущества).

1.2. Организационно-технические мероприятия по защите информации выполняются Сторонами при осуществлении обмена электронными документами (далее - ЭД), заверенными электронной цифровой подписью (далее - ЭЦП), эксплуатации средств защиты информации, в том числе средств ЭЦП, а также обращении ключевой информации, используемой для криптографической защиты ЭД.

1.3. Организационно-технические мероприятия по обеспечению защиты информации при обмене ЭД обеспечивают:

1.3.1. Конфиденциальность ЭД.

1.3.2. Подлинность ЭД - подтверждение авторства и целостности ЭД.

1.3.3. Разграничение и контроль доступа к средствам обмена ЭД.

1.3.4. Сохранность в тайне содержания закрытых ключей ЭЦП и иных ключевых документов.

1.4. Настоящие Требования обязательны для выполнения всеми должностными и иными лицами Сторон, осуществляющими подготовку, обработку, отправку/получение, хранение и учет ЭД, заверенных ЭЦП.

2. Управление ключевой системой

2.1. Ключевая система обмена ЭД состоит из ключей шифрования (в зависимости от принятой технологии - симметричных ключей шифрования либо пары закрытых/открытых ключей шифрования/аутентификации) и ключей (пары закрытых/открытых ключей) ЭЦП уполномоченных лиц.

2.2. В случае использования симметричных ключей шифрования Администратор безопасности управления Федерального казначейства по субъекту Российской Федерации изготавливает для ТУ Росимущества рабочий и резервный комплекты и направляет их с сопроводительным письмом в установленном порядке в ТУ Росимущества.

2.3. В случае использования закрытых/открытых ключей шифрования рабочие и резервные комплекты ключей шифрования, а также заявки на изготовление сертификатов ключей шифрования изготавливаются Администраторами безопасности соответствующих Сторон самостоятельно. Администратор безопасности ТУ Росимущества передает заявку на изготовление сертификатов ключей шифрования с сопроводительным письмом Администратору безопасности управления Федерального казначейства по субъекту Российской Федерации. Администратор безопасности управления Федерального казначейства по субъекту Российской Федерации изготавливает сертификаты ключей шифрования Сторон и предает их Администратору безопасности ТУ Росимущества.

2.4. Администраторы безопасности Сторон обеспечивают порядок изготовления, хранения, передачи, использования, уничтожения, а также учета ключевой информации и ее носителей в соответствии с требованиями Инструкции об организации и обеспечении безопасности хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну, утвержденной Приказом ФАПСИ от 13 июня 2001 г. N 152 (зарегистрировано в Минюсте России 6 августа 2001 г. N 2848) (далее - Инструкция N 152), а также технической и эксплутационной документации на используемые средства криптографической защиты информации.

2.5. Рабочий и резервный комплекты ключей шифрования хранятся отдельно.

2.6. Операторы и Администраторы автоматизированного рабочего места обмена ЭД (далее - АРМ ЭД), осуществляющие использование ключей шифрования, несут персональную ответственность за безопасность доверенной им ключевой информации и обязаны обеспечивать ее сохранность, неразглашение и нераспространение. Указанным должностным лицам доводятся под роспись соответствующие положения Инструкции N 152, а также технической и эксплутационной документации на средства криптографической защиты информации.

2.7. Срок действия ключей шифрования устанавливается не более 1 года.

2.8. За две недели до окончания срока действия ключей шифрования Администраторами безопасности Сторон проводится процедура изготовления и передачи новых комплектов ключей шифрования.

2.9. По истечении установленного срока Администраторы безопасности Сторон проводят плановую смену ключей шифрования. Выведенные из обращения ключи шифрования уничтожаются установленным образом.

2.10. Ключи ЭЦП и заявки на изготовление сертификатов ключей подписи формируются непосредственно лицами, наделенными правом ЭЦП, на специально оборудованных рабочих местах. Администратор безопасности обеспечивает контроль оформления заявок на изготовление сертификатов ключей подписи и внесение в них дополнительных служебных реквизитов.

2.11. Заявки, оформленные и подписанные в установленном порядке, передаются Администратором безопасности в Региональный ведомственный удостоверяющий центр управления Федерального казначейства (по субъекту Российской Федерации) (далее - РВУЦ), который в срок, не превышающий 3 рабочих дней, изготавливает сертификаты ключей подписи.

2.12. РВУЦ, изготовивший сертификат ключа подписи, несет ответственность за соответствие сведений, указанных в сертификате ключа подписи, сведениям, указанным в заявке на изготовление сертификата ключа подписи и в представленных удостоверяющих документах.

2.13. Владельцы сертификатов ключа подписи Сторон или иные лица по доверенности получают изготовленные сертификаты ключей подписи в РВУЦ. После регистрации изготовленные сертификаты доводятся до пользователей сертификатов ключей подписи.

2.14. РВУЦ обеспечивает формирование реестров изготовленных сертификатов ключей подписи и списков отозванных сертификатов. Администраторы безопасности обеспечивают своевременную выборку изготовленных списков отозванных сертификатов, их регистрацию и последующее доведение до пользователей сертификатов ключей подписи.

2.15. Владельцу сертификатов ключей подписи несут персональную ответственность за безопасность собственных закрытых ключей ЭЦП и обязаны обеспечивать их сохранность, неразглашение и нераспространение во время использования. Владельцам сертификатов ключей доводятся под роспись соответствующие положения Инструкции N 152, а также технической и эксплутационной документации на средства ЭЦП.

2.16. Закрытые ключи ЭЦП должны храниться в запираемых на ключ и опечатываемых индивидуальных шкафах (хранилищах, сейфах). В случае хранения закрытых ключей ЭЦП в шкафах (хранилищах, сейфах), доступ к которым имеют иные лица, закрытые ключи ЭЦП хранятся (сдаются на хранение) в отдельных упаковках, опечатанных владельцем сертификата ключа подписи.

2.17. Дата ввода сертификата ключа подписи в обращение указывается в заявке на изготовление сертификата ключа подписи. Дата в заявке определяется Администратором безопасности соответствующей Стороны с учетом даты вывода из обращения ранее использованного сертификата ключа подписи и иных, влияющих на дату начала использования сертификата, обстоятельств.

2.18. Владелец сертификата ключа подписи получает право использования соответствующего закрытого ключа ЭЦП для заверения ЭД с момента регистрации сертификата Администратором безопасности, но не ранее даты, указанной в сертификате, как даты ввода в обращение.

2.19. Срок действия сертификатов ключей подписи и соответствующих ключей подписи устанавливается не более 1 года.

2.20. РВУЦ обеспечивает на следующий рабочий день после окончания срока действия сертификата ключа подписи его занесение в список отозванных сертификатов.

2.21. За две недели до окончания срока действия сертификата ключа подписи его владелец обязан уведомить об этом Администратора безопасности и провести процедуру формирования новых ключей подписи и заявки на изготовление нового сертификата ключа подписи.

2.22. После окончания срока действия сертификата ключа подписи его владелец прекращает использование соответствующих закрытых ключей ЭЦП, в трехдневный срок сдает их Администратору безопасности, Администратор безопасности в установленном порядке производит их уничтожение.

2.23. Администратор безопасности организует и обеспечивает хранение сертификатов ключей подписи в течение срока хранения ЭД, заверенных соответствующей ЭЦП.

2.24. Администратор безопасности организует и контролирует порядок обращения с ключами шифрования и ключами ЭЦП Операторами и Администратором АРМ ЭД, а также владельцами сертификатов ключей подписи.

3. Компрометация ключевой информации

3.1. Под компрометацией (раскрытием) ключей шифрования или ключей ЭЦП понимаются: утрата носителей ключевой информации, утрата их с последующим обнаружением, хищение, несанкционированное копирование, передача их по линии связи в открытом виде, любые другие виды разглашения ключевой информации, а также случаи, когда нельзя достоверно установить, что произошло с ключевой информацией и/или ее носителем (в том числе при выходе носителя из строя и отсутствии возможности опровергнуть наличие несанкционированных действий злоумышленника).

Действия персонала при компрометации ключей ЭЦП

3.2. При подозрении о компрометации рабочего комплекта закрытых ключей ЭЦП владелец соответствующего сертификата ключа немедленно прекращает использование соответствующего закрытого ключа ЭЦП и незамедлительно сообщает об этом Администратору безопасности.

3.3. При обнаружении обстоятельств, свидетельствующих о факте компрометации, Администратор безопасности соответствующей Стороны незамедлительно извещает о компрометации другую Сторону и РВУЦ с их последующим письменным уведомлением не позднее 2 следующих рабочих дней.

3.4. РВУЦ обеспечивает немедленное занесение соответствующего сертификата ключа подписи в список отозванных сертификатов.

3.5. Администратор безопасности Стороны, получившей извещение о компрометации, информирует пользователей сертификатов соответствующего ключа подписи и совместно с ними обеспечивает приостановку обработки ЭД, полученных после извещения и заверенных ЭЦП, соответствующей скомпрометированному ключу ЭЦП.

3.6. После подтверждения факта компрометации владельцем сертификата ключа подписи осуществляется формирование нового комплекта ключей ЭЦП и инициируется процедура изготовления и регистрации сертификата ключа подписи.

3.7. В зависимости от обстоятельств компрометации руководителем соответствующей Стороны может быть назначено служебное расследование с включением в комиссию представителей РВУЦ.

Действия персонала при компрометации ключей шифрования

3.8. При подозрении о компрометации рабочего комплекта ключей шифрования Оператор или Администратор АРМ ЭД, обнаруживший факт компрометации, обязан немедленно приостановить обмен ЭД и незамедлительно сообщить об этом Администратору безопасности.

3.9. При обнаружении обстоятельств, свидетельствующих о факте компрометации, Администратор безопасности незамедлительно извещает о компрометации другую Сторону.

3.10. Для восстановления обмена ЭД Администраторы АРМ ЭД и Администраторы безопасности Сторон обеспечивают переход на работу с резервными ключами шифрования.

4. Защита информации при обработке электронных документов

4.1. Формирование, подготовка, обработка, хранение ЭД, заверение ЭД ЭЦП, проверка подлинности ЭЦП ЭД производятся на специально подготовленных рабочих местах уполномоченных лиц Сторон, оборудованных необходимыми программно-техническими средствами, в том числе средствами ЭЦП и средствами защиты информации от несанкционированного доступа, в соответствии с технологиями, принятыми Сторонами.

4.2. Установленные на соответствующих рабочих местах средства ЭЦП и/или используемые в комплекте с ними средства криптографической защиты информации обеспечивают в соответствии с требованиями ФАПСИ безопасность информации по уровню КС2 или выше, а средства защиты информации от несанкционированного доступа обеспечивают 5-й (пятый) или выше класс защищенности средств вычислительной техники от несанкционированного доступа.

4.3. Администратор безопасности ведет паспорта указанных рабочих мест, в которых отражается состав их аппаратной части и программного обеспечения. Администратор безопасности производит контроль проведения профилактических и ремонтных работ указанных рабочих мест с целью выявления и предупреждения неконтролируемого изменения их аппаратной части и/или программного обеспечения.

4.4. Доступ к данным рабочим местам ограничивается соответствующими уполномоченными лицами Сторон и Администратором безопасности.

5. Защита информации при приеме/передаче электронных документов

5.1. В соответствии с требованиями ФАПСИ безопасность информации при ее передаче по открытым каналам связи по уровню КС2 и выше обеспечивается использованием сертифицированных в установленном порядке средств криптографической защиты информации.

5.2. В управлении Федерального казначейства по субъекту Российской Федерации защита информации, передаваемой по каналам связи, обеспечивается использованием средства криптографической защиты информации "Континент-К". В ТУ Росимущества защита информации, передаваемой по каналам связи, обеспечивается использованием средств криптографической защиты информации "Континент-К" или "Континент-АП" либо иных совместимых с ними.

5.3. По согласованию Сторон в соответствии с требованиями и рекомендациями Федерального казначейства и Росимущества возможно использование иных средств криптографической защиты информации.

5.4. Размещение, установка, подключение и последующая эксплуатация указанных средств криптографической защиты информации выполняются в соответствии с требованиями Инструкции N 152, а также технической и эксплутационной документацией на них.

5.5. Прием/передача ЭД, проверка подлинности ЭЦП входящих ЭД и их предварительная обработка и учет, последующая обработка и учет исходящих ЭД, заверение их ЭЦП осуществляются на специально подготовленном рабочем месте - АРМ ЭД, оборудованном необходимыми программно-техническими средствами, в том числе средствами защиты информации и средствами телекоммуникаций, и имеющем подключение к необходимым сетям связи.

5.6. Для выполнения указанных выше функций Сторонами назначаются Операторы АРМ ЭД, обеспечивающие непосредственную эксплуатацию средств АРМ ЭД.

5.7. Требования к средствам защиты информации АРМ ЭД, к учету и контролю его аппаратной части и программного обеспечения, допуску к нему аналогичны требованиям для рабочих мест уполномоченных лиц Сторон.

5.8. Доступ посторонних лиц в помещения, в которых размещены указанные в настоящей статье средства криптографической защиты информации, средства телекоммуникаций, а также средства АРМ ЭД, должен быть ограничен. Двери данных помещений оборудуются замками, гарантирующими надежную защиту в нерабочее время.

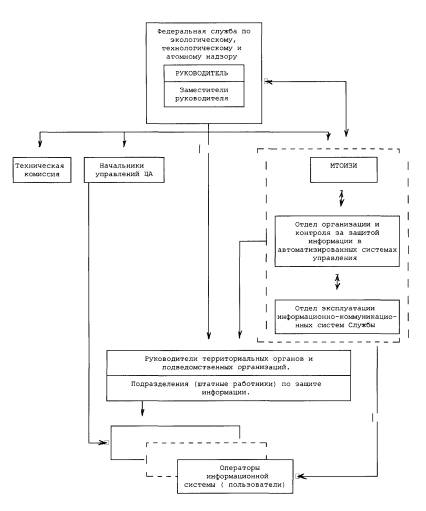

6. Контроль за выполнением требований по защите информации

6.1. Контроль за соблюдением требований по защите информации возлагается на подразделения по защите информации управления Федерального казначейства по субъекту Российской Федерации и ТУ Росимущества.

ПРИКАЗ Минфина РФ N 81н, МНС РФ N БГ-3-28/487 от 03.09.2003 (ред. от 10.10.2003) "ОБ УТВЕРЖДЕНИИ ДОКУМЕНТОВ, РЕГЛАМЕНТИРУЮЩИХ ОБМЕН ИНФОРМАЦИЕЙ МЕЖДУ УПРАВЛЕНИЯМИ ФЕДЕРАЛЬНОГО КАЗНАЧЕЙСТВА МИНФИНА РОССИИ И УПРАВЛЕНИЯМИ МНС РОССИИ ПО СУБЪЕКТАМ РОССИЙСКОЙ ФЕДЕРАЦИИ"

ИНСТРУКЦИЯ ПО ЗАЩИТЕ ИНФОРМАЦИИ ПРИ ОБМЕНЕ ЭЛЕКТРОННЫМИ ДОКУМЕНТАМИ

1.1. Настоящая Инструкция определяет организационно-технические мероприятия по защите информации при обмене электронными документами между управлениями федерального казначейства Министерства финансов Российской Федерации и управлениями Министерства Российской Федерации по налогам и сборам по субъектам Российской Федерации (далее - Стороны, либо УФК Минфина России и Управление МНС России соответственно).

1.2. Организационно-технические мероприятия по защите информации выполняются Сторонами при осуществлении обмена электронными документами (далее - ЭД) заверенными электронной цифровой подписью (далее - ЭЦП), эксплуатации средств защиты информации, в том числе средств ЭЦП, а также обращении ключевой информации, используемой для криптографической защиты ЭД.

1.3. Организационно-технические мероприятия по обеспечению защиты информации при обмене ЭД обеспечивают:

1.3.1. конфиденциальность ЭД;

1.3.2. подлинность ЭД - подтверждение авторства и целостности ЭД;

1.3.3. разграничение и контроль доступа к средствам обмена ЭД;

1.3.4. сохранность в тайне содержания закрытых ключей ЭЦП и иных ключевых документов.

1.4. Настоящая Инструкция обязательна для выполнения всеми должностными и иными лицами Сторон, осуществляющими подготовку, обработку, отправку/получение, хранение и учет ЭД заверенных ЭЦП.

2.1. Ключевая система обмена ЭД состоит из ключей шифрования (в зависимости от принятой технологии - симметричных ключей шифрования либо пары закрытых/открытых ключей шифрования/аутентификации), и ключей (пары закрытых/открытых ключей) ЭЦП уполномоченных лиц. Для каждого типа ключей формируются рабочие и резервные комплекты.

2.2. В случае использования симметричных ключей шифрования Администратор безопасности УФК Минфина России изготавливает для Управления МНС России два комплекта ключей шифрования - рабочий и резервный, и направляет их с сопроводительным письмом в установленном порядке на магнитных носителях (дискетах) в Управление МНС России.

2.3. В случае использования закрытых/открытых ключей шифрования, рабочие и резервные комплекты ключей шифрования, а также заявки на изготовление сертификатов ключей шифрования изготавливаются Администраторами безопасности соответствующих Сторон самостоятельно. Администратор безопасности Управления МНС России передает заявку на изготовление сертификатов ключей шифрования с сопроводительным письмом Администратору безопасности УФК Минфина России. Администратор безопасности УФК Минфина России изготавливает сертификаты ключей шифрования Сторон и передает их Администратору безопасности Управления МНС России.

2.4. Администраторы безопасности Сторон обеспечивают порядок изготовления, хранения, передачи, использования, уничтожения, а также учета ключевой информации и ее носителей в соответствии с требованиями Инструкции об организации и обеспечении безопасности хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну, утвержденной приказом ФАПСИ от 13.06.2001 N 152 (зарегистрировано в Минюсте России 06.08.2001 N 2848) (далее Инструкция - N 152), а также технической и эксплуатационной документации на используемые средства криптографической защиты информации.

2.5. Рабочий и резервный комплекты ключей шифрования хранятся отдельно.

2.6. Операторы и Администраторы автоматизированного рабочего места обмена ЭД, далее АРМ ЭД, осуществляющие использование ключей шифрования, несут персональную ответственность за безопасность доверенной им ключевой информации и обязаны обеспечивать ее сохранность, неразглашение и нераспространение. Указанным должностным лицам доводятся под роспись соответствующие положения Инструкции N 152, а также технической и эксплуатационной документации на средства криптографической защиты информации.

2.7. Срок действия ключей шифрования устанавливается не более 1 года.

2.8. За две недели до окончания срока действия ключей шифрования Администраторами безопасности Сторон проводиться процедура изготовления и передачи новых комплектов ключей шифрования.

2.9. По наступлению установленного срока Администраторы безопасности Сторон проводят плановую смену ключей шифрования. Выведенные из обращения ключи шифрования уничтожаются установленным образом.

2.10. Ключи ЭЦП (рабочий и резервный комплекты) и заявки на изготовление сертификатов ключей подписи формируются непосредственно лицами, уполномоченными правом ЭЦП, на специально оборудованных рабочих местах. Администратор безопасности обеспечивает контроль оформления заявок на изготовление сертификатов ключей подписи и внесение в них дополнительных служебных реквизитов.

2.11. Заявки, оформленные и подписанные в установленном порядке, передаются Администратором безопасности в Удостоверяющий центр УФК Минфина России. Удостоверяющий центр УФК Минфина России в срок, не превышающий 3 рабочих дней, изготавливает сертификаты ключей подписи.

2.12. Удостоверяющий центр, изготовивший сертификат ключа подписи, несет ответственность за соответствие сведений, указанных в сертификате ключа подписи, сведениям, указанным в заявке на изготовление сертификата ключа подписи и в представленных удостоверяющих документах.

2.13. Администраторы безопасности получают изготовленные сертификаты ключей подписи и заносят информацию о них в регистрационные карточки. В регистрационных карточках отражается информации о соответствующих уполномоченных лицах Сторон, о типах ЭД на которые распространяется их право ЭЦП уполномоченных лиц Сторон, об их сертификатах ключей подписи, основаниях их изготовления, приостановления действия и отзыва. Заверенные копии регистрационных карточек и/или изменений и дополнений к ним направляются Администратору безопасности другой Стороны. После регистрации изготовленные сертификаты доводятся Администраторами безопасности до их владельцев и пользователей сертификатов ключей подписи.

2.14. Удостоверяющий центр УФК Минфина России обеспечивает формирование реестров изготовленных сертификатов ключей подписи и списков отозванных сертификатов. Администраторы безопасности обеспечивают своевременную выборку изготовленных списков отозванных сертификатов, их регистрацию и последующее доведение до пользователей сертификатов ключей подписи.

2.15. Владельцы сертификатов ключей подписи несут персональную ответственность за безопасность собственных закрытых ключей ЭЦП и обязаны обеспечивать их сохранность, неразглашение и нераспространение во время использования. Владельцам сертификатов ключей доводятся под роспись соответствующие положения Инструкции N 152, а также технической и эксплуатационной документации на средства ЭЦП.

2.16. Рабочий и резервный комплекты ключей ЭЦП хранятся отдельно (в отдельных упаковках). В случае хранения закрытых ключей ЭЦП в шкафах (хранилищах, сейфах), доступ к которым имеют иные лица, закрытые ключи ЭЦП хранятся (сдаются на хранение) в отдельных упаковках, опечатанных владельцем сертификата ключа подписи.

2.17. Дата ввода сертификата ключа подписи в обращение указывается в заявке на изготовление сертификата ключа подписи. Дата в заявке определяется Администратором безопасности соответствующей Стороны с учетом даты вывода из обращения ранее использованного сертификата ключа подписи и иных, влияющих на дату начала использования сертификата, обстоятельств.

2.18. Владелец сертификата ключа подписи получает право использования соответствующего закрытого ключа ЭЦП для заверения ЭД с момента регистрации сертификата Администратором безопасности, но не ранее даты, указанной в сертификате, как дата ввода в обращение.

2.19. Срок действия сертификатов ключей подписи и соответствующих ключей подписи устанавливается не более 1 года.

2.20. Удостоверяющий центр УФК Минфина России обеспечивает на следующий рабочий день после окончания срока действия сертификата ключа подписи его занесение в список отозванных сертификатов.

2.21. За две недели до окончания срока действия сертификата ключа подписи его владелец обязан уведомить об этом Администратора безопасности и провести процедуру формирования новых ключей подписи и заявки на изготовление нового сертификата ключа подписи.

2.22. После окончания срока действия сертификата ключа подписи его владелец прекращает использование соответствующих закрытых ключей ЭЦП, в трехдневный срок сдает их Администратору безопасности, Администратор безопасности в установленном порядке производит их уничтожение.

2.23. Администратор безопасности организует и обеспечивает хранение сертификатов ключей подписи в течение срока хранения ЭД, заверенных соответствующей ЭЦП.

2.24. Администратор безопасности организует и контролирует порядок обращения с ключами шифрования и ключами ЭЦП Операторами и Администратором АРМ ЭД, а также владельцами сертификатов ключей подписи.

3.2. При подозрении о компрометации рабочего комплекта закрытых ключей ЭЦП владелец соответствующего сертификата ключа немедленно прекращает использование соответствующего закрытого ключа ЭЦП и незамедлительно сообщает об этом Администратору безопасности.

3.3. При обнаружении обстоятельств, свидетельствующих о факте компрометации, Администратор безопасности соответствующей Стороны незамедлительно извещает о компрометации другую Сторону и Удостоверяющий центр УФК Минфина России с их последующим письменным уведомлением не позднее 2 следующих рабочих дней.

3.4. Удостоверяющий центр УФК Минфина России обеспечивает немедленное занесение соответствующего сертификата ключа подписи в список отозванных сертификатов.

3.5. Администратор безопасности Стороны, получившей извещение о компрометации, информирует пользователей сертификатов соответствующего ключа подписи и совместно с ними обеспечивает приостановку обработки ЭД, полученных после извещения и заверенных ЭЦП, соответствующей скомпрометированному ключу ЭЦП.

3.6. После подтверждения факта компрометации заверение ЭД ЭЦП владельцем соответствующего сертификата ключа подписи производится с помощью закрытых ключей резервного комплекта. Также владельцем сертификата ключа подписи осуществляется формирование дополнительного комплекта ключей ЭЦП, и инициируются процедура изготовления и регистрации сертификата ключа подписи.

3.7. В зависимости от обстоятельств компрометации, руководителем соответствующей Стороны может быть назначено служебное расследование с включением в комиссию представителей Удостоверяющего центра УФК.

4.1. Формирование, подготовка, обработка, хранение ЭД, заверение ЭД ЭЦП, проверка подлинности ЭЦП ЭД производятся на специально подготовленных рабочих местах уполномоченных лиц Сторон, оборудованных необходимыми программно-техническими средствами, в том числе средствами ЭЦП и средствами защиты информации от несанкционированного доступа, в соответствии с технологиями, принятыми Сторонами.

4.2. Установленные на соответствующих рабочих местах средства ЭЦП и/или используемые в комплекте с ними средства криптографической защиты информации обеспечивают в соответствии с требованиями ФАПСИ безопасность информации по уровню КС2 или выше, а средства защиты информации от несанкционированного доступа обеспечивают 5 (пятый) или выше класс защищенности средств вычислительной техники от несанкционированного доступа.

4.3. Администратор безопасности ведет паспорта указанных рабочих мест, в которых отражается состав их аппаратной части и программного обеспечения. Администратор безопасности производит контроль проведения профилактических и ремонтных работ указанных рабочих мест с целью выявления и предупреждения неконтролируемого изменения их аппаратной части и/или программного обеспечения.

4.4. Доступ к данным рабочим местам ограничивается соответствующими уполномоченными лицами Сторон и Администратором безопасности.

5.1. В соответствии с требованиями ФАПСИ безопасность информации при ее передаче по открытым каналам связи по уровню КС2 и выше обеспечивается использованием сертифицированных в установленном порядке средств криптографической защиты информации

5.2. В УФК Минфина России защита информации, передаваемой по каналам связи, обеспечивается использованием средства криптографической защиты информации "Континент-К". В Управлении МНС России защита информации, передаваемой по каналам связи, обеспечивается использованием средств криптографической защиты информации "Континент-К" или "Континент-АП", либо иных совместимых с ними.

5.3. По согласованию Сторон, в соответствии с требованиями и рекомендациями Минфина России и МНС России возможно использование иных средств криптографической защиты информации.

5.4. Размещение, установка, подключение и последующая эксплуатации указанных средств криптографической защиты информации выполняется в соответствии с требованиями Инструкции N 152, а также их технической и эксплуатационной документации.

5.5. Прием/передача ЭД, проверка подлинности ЭЦП входящих ЭД и их предварительная обработка и учет, последующая обработка и учет исходящих ЭД, заверение их ЭЦП осуществляется на специально подготовленном рабочем месте - АРМ ЭД, оборудованном необходимыми программно-техническими средствами, в том числе средствами защиты информации и средствами телекоммуникаций, и имеющего подключение к необходимым сетям связи.

5.6. Для выполнения указанных выше функций Сторонами назначаются Операторы АРМ ЭД, обеспечивающие непосредственную эксплуатацию средств АРМ ЭД.

5.7. Требования к средствам защиты информации АРМ ЭД, к учету и контролю его аппаратной части и программного обеспечения, допуску к нему, аналогичны требованиям для рабочих мест уполномоченных лиц Сторон.

5.8. Доступ посторонних лиц в помещения, в которых размещены указанные в настоящей статье средства криптографической защиты информации, средства телекоммуникаций, а также средства АРМ ЭД должен быть ограничен. Двери данных помещений оборудуются замками, гарантирующими надежную защиту в нерабочее время.

6.1. Контроль за соблюдением требований по защите информации возлагается на подразделения по защите информации УФК Минфина России и Управления МНС России.

УТВЕРЖДЕН

Приказом Минфина РФ и МНС РФ

от 3 сентября 2003 г.

N 81н/БГ-3-28/487

Вопрос 5. Классификация документов

Классификация документов - распределение документов по группам (видам) на основе признаков содержания, формы составления и др. с целью организации и повышения эффективности работы с ними.

Классификация позволяет выработать определенные методы работы с каждой группой документов, закрепить их в инструкциях, организовать документы в делопроизводстве. 2. Условно документы можно разделить на следующие группы: по способу документирования : рукописные; электронные;

кино-, фото -, фонодокументы;

по сфере использования : организационно-распорядительные; финансово-бухгалтерские; научно-технические; по труду; отчетно-статистические;

по месту составления :

• входящие (поступившие в организацию);

• исходящие (отправляемые из организации);

• внутренние (составленные и используемые в самой организации);

по грифу ограничения доступа:

с грифом ограничения доступа. Документы могут иметь следующие грифы :

"Для служебного пользования" (служебная информация, предназначенная только для работников конкретной организации или отрасли); "Секретно", "Совершенно секретно", "Особой важности" (информация, содержащая государственную тайну); "Конфиденциально" (информация, доступ к которой ограничен законодательством РФ);

«Коммерческая тайна» (информация, которая имеет коммерческую ценность в силу неизвестности ее третьим лицам, к которой нет свободного доступа на законном основании и в отношении которой обладателем такой информации введен режим защиты);

официальные (служебные) (затрагивающие интересы организации, составленные юридическим или физическим лицом, оформленные в установленном порядке); личные (касающиеся интересов конкретного лица и являющиеся именными);

по юридической значимости :

подлинники или оригиналы (первые или единичные экземпляры официальных документов, собственноручно подписанные автором);

копии (документы, полностью воспроизводящие информацию подлинного документа и все его внешние признаки или часть их, не имеющие юридической силы);

заверенные копии (копии документов, на которых в соответствии с установленным порядком проставляют необходимые реквизиты, придающие им юридическую силу);

дубликаты (повторные экземпляры подлинника документа, имеющие юридическую силу);

по форме изложения :

индивидуальные (содержание которых излагается в свободной форме);

трафаретные (когда структура, часть документа, стандартные фразы заранее подготовлены, а другая часть заполняется при составлении, например, справка с места работы);

типовые (созданные для документирования стандартных ситуаций, например, командирования, и используемые во всех организациях);

по срокам хранения :

долговременного хранения (свыше 10 лет); временного хранения (до 10 лет).

1. Электронный документ - документ, в котором информация представлена в электронной форме, с реквизитами, необходимыми для признания его действительным.

Электронный документ должен соответствовать следующим требованиям :

создаваться, обрабатываться, храниться, передаваться и приниматься с помощью программных и технических средств;

содержать реквизиты, позволяющие подтвердить его подлинность и целостность;

быть отображенным (воспроизведенным) в форме, понятной для восприятия.

Электронный документ может быть воспроизведен в виде и форме , понятных для восприятия: на экране дисплея; бумажном носителе;

ином отделимом от машинного носителя материальном объекте в доступном для визуального обозрения виде. При использовании электронного документа не требуется предоставления его копии на бумажном носителе, за исключением случаев, предусмотренных нормативными правовыми актами РФ или соглашением сторон. Преимуществаиспользования электронных документов :

компьютерный набор документов сводится к минимуму при использовании готовых образцов, содержащихся в памяти ПК; компьютерная обработка электронных документов (например, заявок на товары) выполняется значительно быстрее, чем обработка бумажных документов;

ускоряется и упрощается сбор, систематизация и поиск любого документа или информации из документов; с помощью электронной почты осуществляется оперативная передача документов на любые расстояния; хранение электронных документов позволяет сохранить на малых носителях большое количество информации и поэтому не требуется больших площадей для архивов; уменьшается объем рутинных технических операций с документами, освобождается время для решения содержательных задач управления;

уменьшается количество потерь документов, местонахождение которых неизвестно;

появляется возможность использования полученной информации для подготовки другого документа (отчета, сводки, обзора и т. п.), тем самым повышается оперативность и качество составляемого документа.

Согласование проекта электронного документа имеет следующие преимущества :

прочтение документа на экране ПК без вывода на бумагу; исправления вносятся в проект документа;

одновременная рассылка проекта документа сразу нескольким визирующим.

К недостаткамэлектронных документов можно отнести : недолговечность хранения по сравнению с бумажными документами;

необходимость наличия технических средств для прочтения; возможность внесения несанкционированных изменений (при отсутствии электронной цифровой подписи (ЭЦП) или других средств защиты).

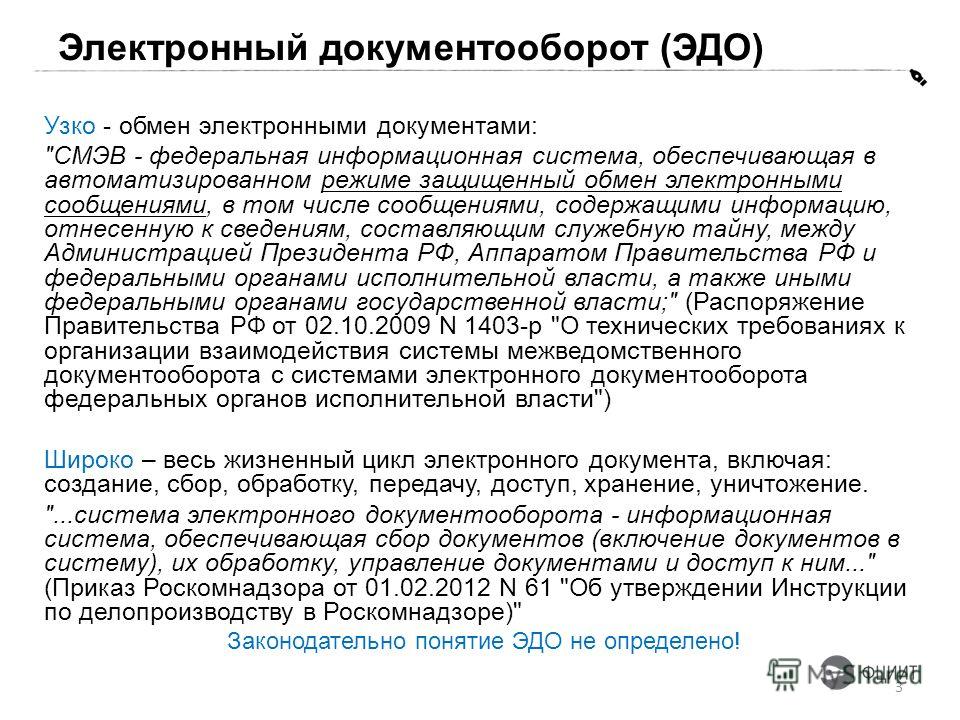

3. Электронный документооборот - процесс движения, обработки, хранения и обмена электронными документами. Участники обмена электронными документами— физические и юридические лица, органы государственной власти РФ, органы местного самоуправления, участвующие в обмене электронными документами.

Отправитель электронного документа — участник обмена электронными документами, который составляет электронный документ, подписывает его своей ЭЦП и направляет его в адрес получателя непосредственно или через информационного посредника.

Получатель электронного документа— участник обмена электронными документами, в адрес которого поступил электронный документ.

Посредник в обмене электронными документами (информационный посредник)— юридическое лицо или индивидуальный предприниматель, который выполняет услуги, связанные с обменом электронными документами между отправителями и получателями электронных документов.

При обмене электронными документами должны использоваться средства защиты информации в соответствии с требованиями нормативных правовых актов РФ.

Электронный документ подлежит проверке для подтверждения его подлинности средствами проверки ЭЦП. Подтверждение подлинности электронного документа осуществляется получателем электронного документа с использованием средств проверки ЭЦП, предоставленных ему отправителем или распространителем средств проверки ЭЦП. Подлинность электронного документа считается подтвержденной, если в результате выполнения получателем электронного документа процедур, предусмотренных средствами проверки ЭЦП, устанавливается неизменность всех его реквизитов. Электронный документооборотрегулируется нормативными актами :

Правовое регулирование в сфере обращения электронных документов направлено :

на реализацию единой государственной политики в сфере обращения электронных документов;

обеспечение безопасности и защиты информации при ее создании, обработке, хранении, передаче и приеме;

обеспечение прав и законных интересов пользователей электронных документов;

правовое обеспечение технологии создания, обработки, хранения, передачи и приема электронных документов. Работа с электронными документами, посылаемыми по электронной почте, проводится аналогично работе с документами на бумажных носителях. Поэтому электронный документооборот называют также автоматизированным делопроизводством. Каждому абоненту в электронной почте выделяется индивидуальный почтовый ящик, которому присваивается код пользователя, и обмен электронными сообщениями осуществляется через эти почтовые ящики.

Отправитель электронного документа создает файл сообщения, указывает его имя, дату, время отправления и запускает программу отправки электронной почты.

Электронные документы передаются адресатам в соответствии с указанием на рассылку.

Адресат получает документ на экран ПК, который при необходимости можно перенести на бумажный носитель. С помощью ПК происходит регистрация электронных документов.

Руководитель, получив электронный документ, проставляет на нем резолюцию, и по внутренней сети документ пересылается на ПК исполнителю (исполнителям).

Процесс исполнения электронных документов аналогичен исполнению документов на бумажных носителях. Электронный документооборот постоянно возрастает, особенно в связи с развитием Интернет-торговли. Срок хранения электронных документов такой же, как и у бумажных (например, извещения банков и переводные требования - 5 лет). Хранение файлов в течение такого срока может привести к их утрате, поэтому рекомендуется формировать специальные архивы электронных документов на компакт-дисках.

При хранении электронных документов в электронном архиве должны обеспечиваться :

защита электронных документов от несанкционированного доступа и искажений;

возможность предоставления заинтересованным лицам доступа к хранимым электронным документам в порядке, предусмотренном нормативными актами;

возможность подтверждения подлинности электронных документов в течение всего срока их хранения;

возможность представления хранимых электронных документов в виде копии на бумажном носителе.

В перспективе развитие электронного документооборота ориентировано на максимальное использование электронных документов, что предполагает изменение существующих отечественных традиций делопроизводства и постепенный отказ от бумажных носителей информации.